据Valimail报导, 每天发送的欺骗邮件达30亿!当您阅读如此令人恐惧的统计数据时,很明显您会想知道哪种类型的网络攻击通常通过电子邮件进行,以及如何发现虚假电子邮件。来自同一份Proofpoint调查的数据还表明,有51%的美国工人无法告诉您什么是网络钓鱼!

但是,具体来说,哪种类型的网络攻击最常通过电子邮件进行呢?

Proofpoint数据显示,有 65% 的组织承认他们在2019年经历了一次或多次成功的网络钓鱼攻击!而且,根据 FireEye的的报告,每101封电子邮件中就有1封包含恶意软件!现在是时候知道使用电子邮件的攻击类型了。

如今,网络犯罪分子非常聪明。他们通常不会再向您发送“尼日利亚王子”或“ 1000万美元彩票”类型的骗局电子邮件(尽管有些仍会发送)。相反,他们将尝试发送经过精心研究和创造性的电子邮件,您可能无法拒绝单击。这就是为什么现在该让您知道攻击者使用电子邮件部署的七种最常见欺诈类型的原因。我们还将讨论这些电子邮件造成的影响或损害,以及它们如何被用来欺骗和欺诈受害者。

通常通过电子邮件执行哪种类型的网络攻击?

网络钓鱼

毫无疑问,网络钓鱼是攻击者通过电子邮件执行的最常见的网络攻击类型之一。网络钓鱼意味着使用各种策略来诱骗用户采取他们不应该(通常不会)采取的行动。这些行为使他们成为各种类型的网络攻击的受害者。尽管网络钓鱼可以通过其他渠道(电话,短信等)发生,但电子邮件是执行网络钓鱼诈骗的最常用平台。

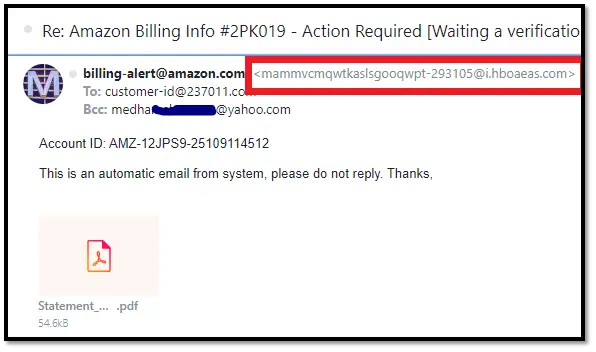

电子邮件欺骗是最成功的电子邮件网络钓鱼技术之一。在这里,威胁参与者(坏蛋)冒充其他人(例如供应商,同事,主管或受信任的组织)冒充他人,以获取电子邮件收件人的信任并将其欺骗:

- 分享他们的个人信息,

- 汇款或进行其他欺诈性货币交易,

- 访问损坏的网站,或

- 下载载有恶意软件的附件。

当然,并非所有电子邮件骗局都是网络钓鱼。但是电子邮件网络钓鱼是一个笼统的术语,它描述了我们将在本文中介绍的许多基于电子邮件的骗局。

网络钓鱼电子邮件通常包含恶意附件和网络钓鱼链接

骗子经常在其电子邮件中包含网络钓鱼或恶意链接(或受感染的附件),并以诱使您单击的方式编写正文内容。通常,他们会尝试从您那里获得情感上的回应,例如产生恐慌,激动,愤怒,沮丧,娱乐或好奇心,以诱使您单击链接。但是,这些链接有何危害?

- [R edirect收件人恶意软件的网站。 这些网站充斥着病毒,特洛伊木马,计算机蠕虫,广告软件,间谍软件等。通常,恶意软件会隐藏在广告(称为恶意广告),歌曲,视频,图像,幻灯片,PDF,中间内容或相似类型的对象。某些高级恶意软件会在您到达网站后立即下载到您的设备,即使您没有单击任何东西也是如此。因此,一旦您单击链接,恶意程序就会下载到您的设备上。

- 大号EAD你到钓鱼 网站网站小号。 网络钓鱼站点通常看起来像是知名的合法站点。在这里,要求用户通过表单输入其机密信息,使用其凭据登录甚至进行财务交易。不用说,此类信息永远不会到达合法公司。而是直接将其发送给有恶意计划的黑客。

捕鲸袭击

在这种电子邮件欺诈中,攻击者将目标锁定为首席执行官,CTO,CFO,COO和高级经理等知名员工。这是一种高度定制的攻击,其中,诈骗者耐心地使用各种在线和官方来源,以及通过社交工程来收集目标的信息。他们甚至可能制作虚假的网站,文档或社交媒体资料,以使受害者听起来合法。

经过详细周密的计划,攻击者向构成正当消息来源的目标发送了一封电子邮件,并要求他们采取不应采取的措施。

效果: 攻击者发送代表该公司与之交易多年的银行经理的电子邮件。电子邮件中指出,目标银行应立即通过单击给定的链接来更改密码,因为银行已注意到其帐户中存在一些异常活动。收件人感到恐慌并单击链接,该链接将其重定向到与原始银行站点完全相似的网络钓鱼站点。在这里,要求受害者输入其用户ID,旧密码和新密码。一旦他们这样做,攻击者便掌握了该公司的官方银行帐户凭据!

商业电子邮件攻击(BEC)和电子邮件帐户攻击(EAC)

如果您是企业主,并且想知道通常通过电子邮件执行哪种类型的网络攻击,则必须注意BEC。与捕鲸攻击非常相似,BEC骗局也与高管有关,但方式不同。在这里,攻击者不是针对一个或多个高管,而是针对中低层员工。他们还可能向假装自己是第三方组织(通常与该公司打交道)中的某人的员工发送电子邮件。

BEC骗局通常涉及网络犯罪分子,他们冒充从合法用户的帐户发送电子邮件。但是,如果他们设法真正获得了这些用户的真实帐户的访问权限,他们就会进入所谓的电子邮件帐户泄露(EAC)领域。

查看一些示例BEC方案:

- 诈骗者向人力资源部门发送电子邮件,假装假装在公司工作的某人,并请求更改记录中的银行帐号以用于将来的薪水汇款。不用说,新的银行帐号属于攻击者本身。

- 攻击者发送一封电子邮件,假装您是老板/主管或主管,并要求提供一些重要文件或信息以在答复中发送。

- 看起来合法的电子邮件似乎来自您的IT部门。它指示收件人安装或更新他们附加到电子邮件的软件。但实际上,该电子邮件来自冒名顶替者,该软件可以是特洛伊木马或其他类型的恶意软件。

- 您的经理要求您向常规供应商或分支机构付款,并在电子邮件中提供银行帐号。您认为该电子邮件是合法的,按照说明进行操作,并且无意间将钱转入了攻击者的银行帐户。

这些只是几个例子。但是BEC可能非常危险。根据FBI的2020年 互联网犯罪报告,由于BEC和EAC骗局的结合,公司损失了超过18亿美元。

每次点击付费广告欺诈(点击欺诈)

就像以前的策略一样,攻击者将发送诱人的电子邮件,将您定向到网站。但是该网站上没有任何有害的恶意软件或伪造的登录页面。而是,这是一个良性网站,上面有很多广告。网站所有者赚钱的方式是通过吸引尽可能多的用户访问他们的网站。这样,他们可以要求更多的页面浏览量和PPC佣金来获得更高的数量。

但是,某些 点击欺诈诈骗本质上是恶意的。他们的目标是通过为广告投放尽可能多的虚假点击来耗尽公司的数字广告预算。尽管网络罪犯经常为此目的使用机器人,但有时他们也会使用网络钓鱼电子邮件来吸引真正的用户。

发件人通过发送包含伪造交易链接,虚假“最新新闻”或其他促使用户点击的链接的电子邮件来吸引用户。但是,当收件人到达该网站时,该网站上没有电子邮件承诺的任何内容。因此,用户只不过是骗子的典当,使骗子可以通过使他们查看广告而从中赚取更多的钱。

基于恶意软件附件的攻击

在这种类型的攻击中,网络犯罪分子通过嵌入的图像或其他附件将恶意软件包含在电子邮件本身中。攻击者将使用紧急或令人信服的语言来诱使您打开或下载附件。他们可能会向您发送附件或链接,这些附件或链接看起来像是

- 交易收据

- 银行通知,

- 警告警告文件中止了某些服务,

- 面试细节或录取通知书,或

- 免费的感兴趣的物品,例如软件或书籍。

当然,一旦您打开此类链接或使用附件,恶意软件就会安装到您的设备上。恶意软件入侵您的设备后,它可以:

- 监视你

- 窃取您的重要数据,

- 监控并记录您的行为,

- 锁定数据或设备以勒索金钱(称为勒索软件攻击),

- 使用您的设备作为机器人来执行网络攻击(称为僵尸网络攻击),

- 显示令人讨厌的广告,

- 使用您的电子邮件客户端和社交媒体配置文件发送网络钓鱼电子邮件或消息

假销售/促销骗局

一些在线业务使用这种不道德的电子邮件营销策略。他们向新客户或现有客户发送电子邮件,提供一些令人兴奋的“太好了,无法做到”的提议,计划和折扣。但是,当您访问该网站并参与其中时,他们会给您比电子邮件中所承诺的价格更低的折扣,并为您提供更低的折扣。

Ë xample : X公司向您发送一封电子邮件,文本“平70%的所有服装,如果你使用的优惠券代码70%OFF”。您单击电子邮件,浏览产品,然后将您喜欢的服装添加到购物车。但是在您申请优惠券时结账时,它不起作用。您会看到一条错误消息,指出优惠券已过期,并且您将获得替代的“有效”优惠券,可享受30%的折扣。

在上面的示例中,一些消费者仍然选择购买,因为他们已经花了很多时间对产品进行褐变和入围。其他失望的用户将放弃购物车。但是,网站的分析功能会跟踪他们的行为,并在其PPC广告系列中使用此信息来展示针对性强的定制广告。

基于电子邮件的网络攻击的两个主要动机

网络罪犯在此类电子邮件欺诈中试图做什么?主要的两个动机是数据,它们可以窃取和出售或用于与身份盗窃相关的犯罪,以及金钱或其他财务收益。还有其他动机,例如间谍活动,复仇或其他个人或政治议程,但我们今天不关注这些动机。

数据盗窃

数据盗窃本身并不是网络攻击的一种,而是它们的结果。数据是涉及身份盗窃,勒索(例如勒索软件攻击)和欺骗的许多类型犯罪的重要组成部分。网络罪犯喜欢窃取数据,因此他们可以使用它进行其他类型的网络攻击,将其交易或出售给其他坏蛋,或将其用于其他目的。

攻击者向您发送电子邮件的方式是,您愿意与他们共享您的机密信息!例如,他们将假装是要求立即向您发送一些电子文件的老板。你不敢送他们吗?同样,攻击者冒充自己

- 朋友/亲戚,

- 知名公司

- 银行,

- 招聘人员

- 政府机构,

- 公用事业公司

- 教育研究院,

- 老师/教授等

他们有时会要求您发送您的私人信息,例如实际地址,电话号码,社会保险号,出生日期,健康信息,收入等。他们经常会询问您组织的机密信息,例如客户的详细信息,技术诀窍,商业秘密,秘密财务数据等。

例如: 骗子冒充一家大公司的招聘人员,说他们已经雇用了您。作为计划的一部分,他们以进行背景调查的名义要求您提供个人详细信息,并说他们需要您的社会保险号以进行信用检查和与税收相关的目的。

由于这些是与招聘有关的常见过程,因此您不会发现任何可疑之处,可以根据要求提供所有文档。但是,当您发现这是一个骗局时,网络犯罪分子早已不复存在。它们在收到您的信息后消失,或者将其用于执行与身份盗窃有关的犯罪,或将其出售给暗网中的其他攻击者。

财务欺诈

如标题所示,攻击者使用电子邮件进行欺诈性金融交易。有时,他们会代替您的支付卡号或银行帐户详细信息。通常,它们会让您将钱寄给他们。这是三个这样的示例方案:

- 网络罪犯发送 一封构成慈善组织的电子邮件。 在他们的信息中,他们分享了遇难者的照片,并要求您提供捐款以帮助他们。但是照片是假的

- 骗子冒充 招聘人员,其公司 要求 您承担特定的前期费用。 他们可能会要求您购买培训材料,说这是培训过程的要求。或者,他们可能会要求进行背景调查的钱。

- 坏人假装自己是与您有生意往来的大公司,并引导您进入假网站。 他们可能会将您重定向到域名抢注域名(即看起来与受欢迎的品牌/企业类似的域名),例如amzon.com,facbook.com或welsfargo.com,以诱骗您为产品或服务付款。

总结“通常通过电子邮件执行哪种类型的网络攻击”

我们希望本文能帮助您了解哪种类型的网络攻击使用电子邮件作为攻击媒介。现在,您有了一个更好的主意,即如何通过识别此类虚假电子邮件来保护自己和您的组织。