SSL-sertifikatkjeden inneholder flere sertifikater, som bidrar til å etablere tillit til nettlesere og klienter.

Følgende er kunnskap om disse kjedesertifikatene og hvordan "tillitskjeden" fungerer.

Som nettsideeier vet du at et SSL/TLS-sertifikat er en forutsetning for vellykket nettvirksomhet.I tillegg til å øke tilliten og beskytte datasikkerheten, bidrar det også til å forbedre nettstedets rangering i Googles øyne.Men SSL-sertifikatet vil ikke kjøre i boblende;Det er en del av kjeden kalt SSL-sertifikater.Denne kjeden er en uunnværlig del av en storstilt offentlig nøkkelinfrastruktur, som gjør det mulig å drive sikker nettkommunikasjon gjennom det usikre Internett.

Men hva er egentlig en sertifikatkjede?Hvorfor er det så viktig å bygge tillit?Vi vil bryte ned de ulike komponentene i kjeden, hva er deres regler og hvordan de fungerer sammen som en del av en større offentlig nøkkelinfrastruktur.

Hva er en SSL-sertifikatkjede?

Så, hva er sertifikatkjeden til SSL og TLS?Sertifikatkjeden inkluderer rotsertifikatet, ett eller flere mellomsertifikater og serversertifikatet (blad).Hvis du ikke vet hva noen av dem er, ikke bekymre deg.Dette er vårt formål her - å hjelpe til med å bryte ned disse begrepene på en meningsfull måte.

Hvis du kommer hit, er du kanskje allerede kjent med serversertifikatet, for dette er sertifikatet du har kjøpt til nettsiden.Dette er for å få hengelåsikonet til å vises i URL-linjen før domenet ditt.Det er også grunnen til at "HTTPS" vises i URL-en din.

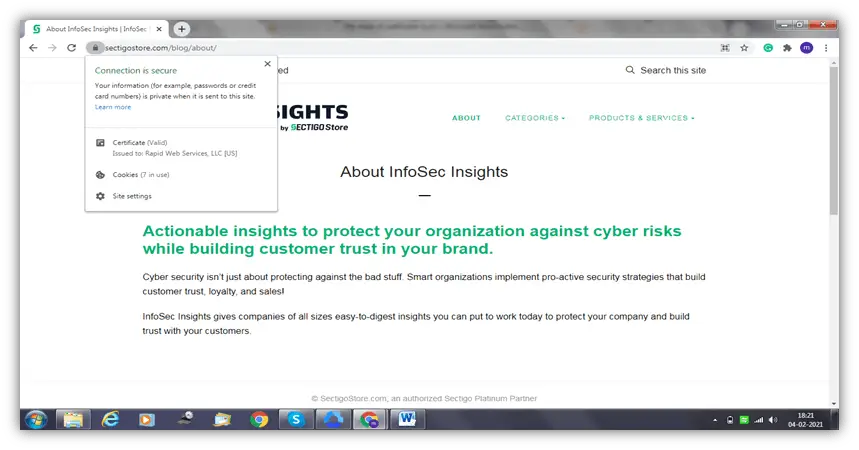

Hvis du klikker på hengelåsen til det sikre nettstedet, vil du se detaljene for SSL-sertifikatet.Skjermbildet nedenfor vil gi deg en ide om hva du ser.På SectigoStore.com vil du for eksempel se navnet på organisasjonen som utstedte sertifikatet.I dette tilfellet er det Rapid Web Services LLC, [USA].

Dette er det vi vanligvis sier når vi snakker om SSL/TLS-sertifikater.De to andre sertifikatene i kjeden er nyttige for å etablere tillit til disse serversertifikatene.

SSL-sertifikater utstedes av en anerkjent og pålitelig tredjepart, kalt sertifiseringsinstans, sertifiseringsinstans eller CA (forkortet).CA vil imidlertid ikke utstede sertifikatet direkte til nettstedet.Med en tillitskjede eller sertifikatkjede kan prosessen gjøres raskere og enklere.

Tillitskjeden er som et tre...

For å forstå hvordan disse sertifikatene fungerer sammen, se for deg et tre.Et tre har røtter, stamme og tilsvarende grener og blader.Strukturen til sertifikatkjeden er ikke forskjellig fra treet.

Som et tre er rotsertifikatet grunnlaget som alle andre sertifikater er basert på.Akkurat som et tre har mange grener, kan en CA utstede mer enn ett mellomsertifikat fra et rotsertifikat.Den samme analogien gjelder for blader som representerer serversertifikater.

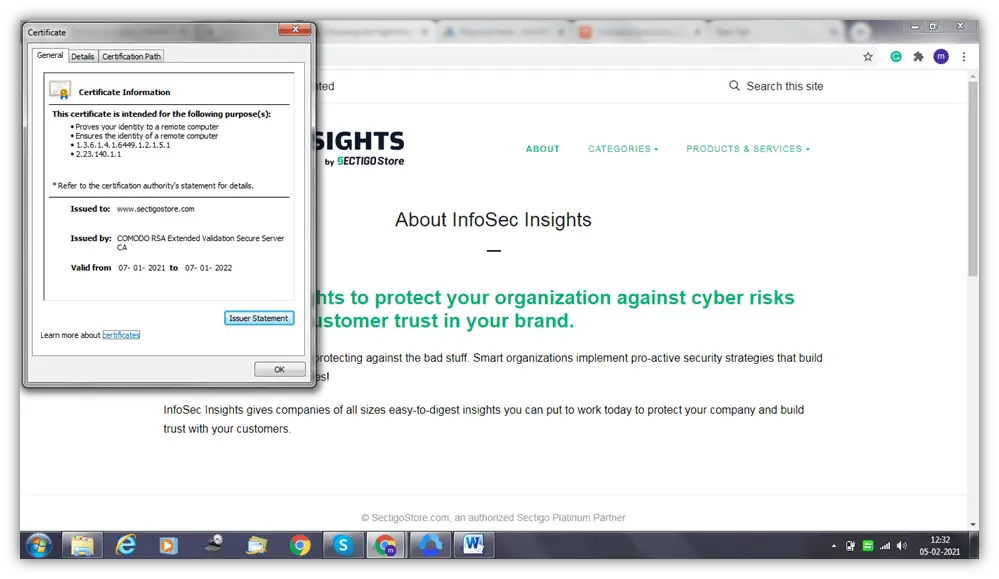

Hvis vi fortsetter å utforske SSL-sertifikatet til dette nettstedet, vil vi lære mye.Klikk derfor på "Sertifikat"Alternativ, vil du se et vindu som dukker opp, som vist nedenfor:

Dette bildet viser deg informasjon om sertifikatet - for eksempel formålet med sertifikatet, personen som utstedte sertifikatet (sertifikatmyndighet), nettstedet som utstedte sertifikatet og dets utløpsdato.

Videre vil du bli tatt til den detaljerte informasjonen om sertifikatet, som vil hjelpe deg å forstå protokollen og algoritmen som brukes av sertifikatet.Den viser algoritmen som brukes til å kryptere den offentlige nøkkelen og gir også den offentlige nøkkelen til nettstedet.

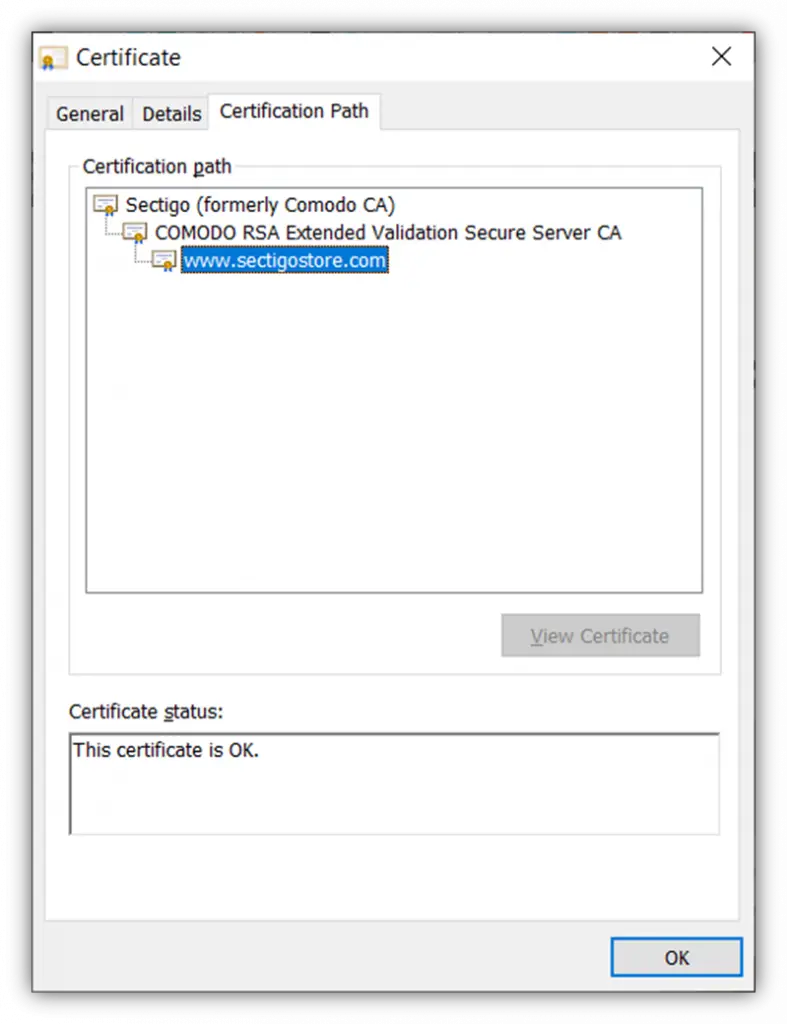

Nå går vi videre til neste del, sertifiseringsveien.I sammenheng med denne artikkelen er dette den viktigste delen av artikkelen om sertifikatinformasjon.Når du klikker "Sertifiseringsvei", vil du se rotsertifikatet, mellomsertifikatet og serversertifikatet.

På bildet over kan vi se:

- Rotsertifikatet er " Sectigo (tidligere Comodo CA)."Dette er et selvsignert sertifikat som signerer det mellomliggende CA-sertifikatet.

- Mellomsertifikatet er " COMODO RSA utvidet autentiseringssikkerhetsserver CA"."Sertifikatet fungerer som en mellommann (dvs. mellommann) mellom rotsertifikatet og serversertifikatet.Derfor bruker det mellomliggende sertifikatet sin egen private nøkkel for å signere serversertifikatet for å beskytte den private nøkkelen til rotsertifikatet.

- Serversertifikatet er " www.sectigostore.com ".Dette er typen sertifikat du installerer på webserveren, vanligvis kalt et SSL/TLS-sertifikat.

Siden bladsertifikatet kommer fra midtgrenen, og midtgrenen grener fra roten, antas det at treet du beskrev tidligere er opp-ned.I skjermbildet ovenfor er i utgangspunktet roten til treet øverst og bladene nederst.

Forstå de ulike delene av SSL-sertifikatkjeden

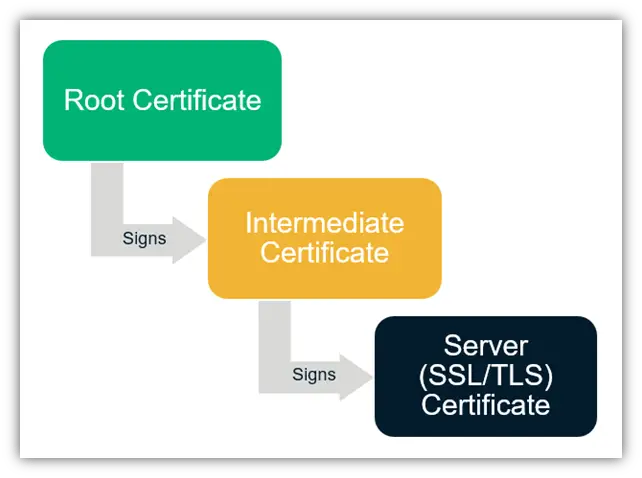

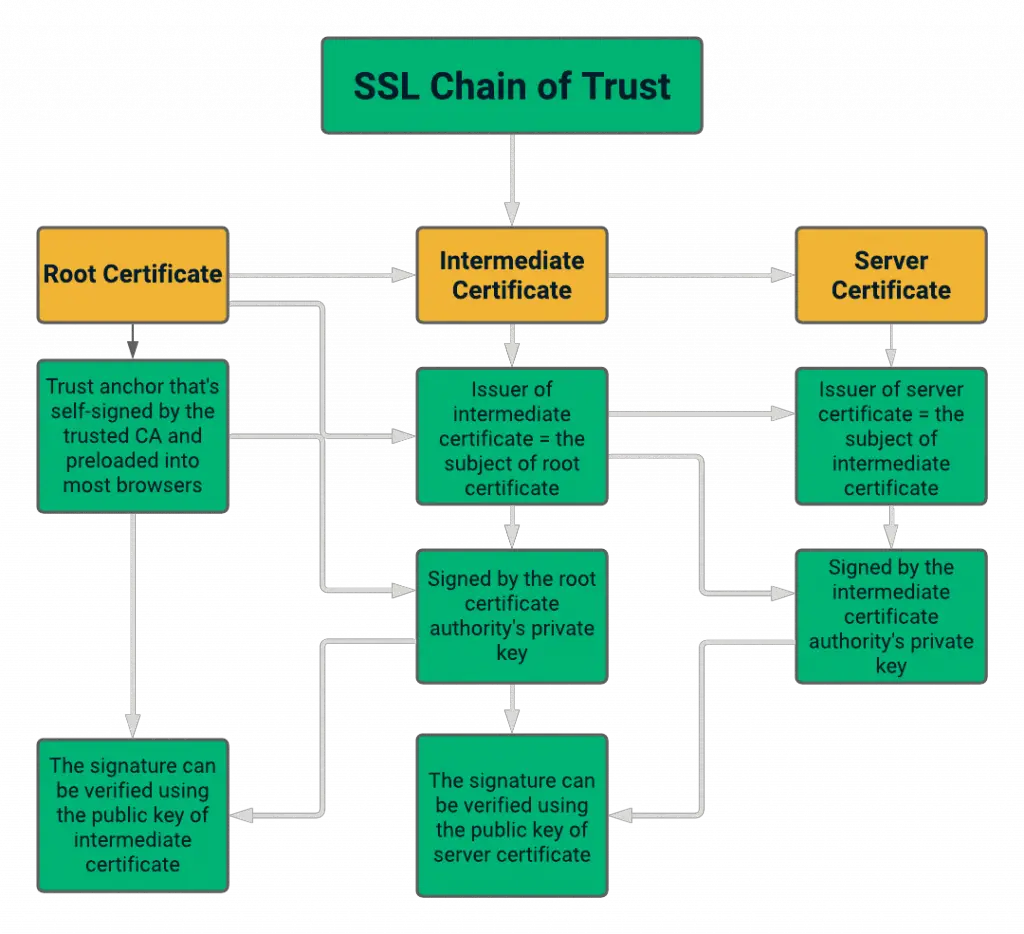

Følgende figur illustrerer SSL-sertifikatkjeden og detaljert informasjon om signeringsmyndigheten:

I denne delen vil vi ikke bare dekomponereRotsertifikat og mellomsertifikatforskjell mellom,Og ogsåsammenbruddServersertifikat.

Rotsertifikat

Et rotsertifikat (også kalt en klarert rot) er et sertifikat utstedt direkte av en sertifiseringsinstans.I motsetning til andre sertifikater er rotsertifikatet selvsignert av CA.Den private nøkkelen til rotsertifikatet er nøkkelen som brukes til å signere andre sertifikater i SSL-sertifikathierarkiet.

CA utsteder bare noen få rotsertifikater, og det er derfor de er strengt beskyttet.Faktisk er disse rotsertifikatene vanligvis forhåndsinstallert i "trust store" til nettlesere og operativsystemer.Rotsertifikatet anses som det viktigste i sertifikatkjeden fordi alle parter er enige om å stole på CA som utstedte rotsertifikatet.Hvis CA som utstedte rotsertifikatet ikke er klarert eller opphevet (dvs. ikke lenger anses som pålitelig), vil hele kjeden kollapse.

For å beskytte disse sertifikatene, spesielt når det gjelderAttesten tilbakekaltsituasjon, Rot-CA bruker vanligvis en mellomliggende CA for å plassere litt mellomrom mellom det pålitelige rotsertifikatet og det endelige serversertifikatet.De utsteder aldri bladsertifikatet (server) til nettstedet direkte fra rotsertifikatet, fordi det er for risikabelt å gjøre det.

Mellombevis

Mellomsertifikatet fungerer som en buffer mellom rotsertifikatet og sluttenhetens serversertifikat.Det er signert av den private nøkkelen til rotsertifikatet som utstedte det.Slik etableres tilliten til mellomsertifikatet.MellomsertifikatUtstederEr utstederen som signerte SSL/TLS (server) sertifikatet, ogtemaEr nettstedet eller organisasjonen som beviser sin identitet.

Det kan være mer enn ett mellomsertifikat, men du kan ikke eie en sertifikatkjede uten minst ett mellomsertifikat.

Serversertifikat

CA utsteder et serversertifikat (også kalt et bladsertifikat) til domenet som brukeren ønsker å dekke.Folk snakker om disse når de snakker om SSL/TLS-sertifikater.Etter at sertifikatet er riktig installert på serveren,URL-begynnelseVil vise seg"HTTPS" i stedet for "HTTP".HTTPS betyr at nettstedet ditt bruker en sikker krypteringsprotokoll, ikke en usikker protokoll.I tillegg vil en hengelås vises foran ditt domenenavn i URL-linjen.

Hvordan fungerer sertifikatkjeden?

Sertifikatkjeden i SSL/TLS kalles også tillitskjeden.Årsaken bak dette er at når en nettleser mottar nettstedets SSL-sertifikat, må den bekrefte legitimiteten.

For å gjøre dette, vil den starte med serversertifikatet og deretter returnere det til rotsertifikatet for å etablere tillit.Den bruker den offentlige nøkkelen til sertifikatet for å matche signaturen, og kontrollerer deretter den offentlige nøkkelen og signaturen til det mellomliggende sertifikatet på samme måte.Det vil fortsette å gjøre dette til det endelig når rotsertifikatet som nettleseren lagrer i sin tillitsbutikk.

Hvis noen sertifikater i denne kjeden ikke kan verifiseres, vil kjeden bli brutt og verifiseringen mislykkes.Nettleseren vil advare brukeren om sertifikatet.Kjenner du til de stygge «usikre» og «forbindelsen din er ikke privat»?

Ja, på den måten.Derfor, for at tillitskjeden skal fungere, må det sikres at ingen ledd i kjeden blir avbrutt.

Hører du fortsatt på meg?Da kan jeg gå et skritt videre og forklare deg hvordan sertifikatkjeden fungerer.Etter det kan vi diskutere teknologien og prosessen bak kulissene-Public Key Infrastructure (eller PKI).

Hvordan verifiseringsprosessen for tillitskjeden fungerer

Hvis det konvensjonelle hierarkiet følges, vil rot-CA autentisere den mellomliggende CA, som igjen vil signere serversertifikatet.Så, med dette i tankene, hvordan bruker folk tillitskjeden for verifisering?

Når en bruker besøker nettstedet ditt, vil serveren sende det et sertifikat.Den vil sjekke forskjellig informasjon som:

- Enheten som utstedte sertifikatet og objektet.

- Når sertifikatet ble utstedt og hvor lenge er dets gyldighetsperiode.

- Hvis den har en gyldig digital signatur.

- Om sertifikatet er tilbakekalt.

For å bekrefte at sertifikatet er legitimt, må det verifisere tillitskjeden.Her vil nettleseren starte fra serversertifikatet og verifisere alle sertifikater, inkludert rotsertifikatet.Den vanligste sertifikatkjedeverifiseringsprosessen er reversert.Dette betyr at informasjonen til serversertifikatet først må kontrolleres mot det mellomliggende sertifikatet til det utstedende sertifikatet, og deretter må det mellomliggende sertifikatet kontrolleres mot rotsertifikatet til det utstedende sertifikatet.

Hvis alle sertifikater er sjekket ut og andre prosesser som kreves for en sikker tilkobling er fullført, vil nettstedet laste et hengelåssymbol eller "HTTPS" i URL-linjen.Ellers vil det bli gitt en advarsel.

Hva er PKI?

Siden PKI er et så komplekst og detaljert emne, vil vi gi deg en rask oversikt her.Offentlig nøkkelinfrastruktur er et generelt begrep som beskriver rammeverket for prosesser, strategier og teknologier som gjør sikker kryptering i offentlige kanaler mulig.Den er avhengig av offentlig nøkkelkryptering, som bruker komplekse matematiske algoritmer for å lette kryptering og dekryptering av meldinger på Internett.

Disse algoritmene er en del av PKI-rammeverket.Med utviklingen av teknologi blir algoritmer mer og mer komplekse over tid.

PKI bruker nøkkelpar for å kryptere og dekryptere data.Hvilken nøkkel som er involvert, avhenger av hvilken type kryptering du bruker.For eksempel bruker symmetrisk kryptering én enkelt nøkkel for å kryptere og dekryptere data.(Dette krever at avsender og mottaker har samme kopi av samme nøkkel.) På den annen side, i asymmetrisk kryptering, er det to unike (men matematisk relaterte) nøkler: den offentlige nøkkelen og den private nøkkelen .Alle kan bruke en offentlig nøkkel for å kryptere data.På den annen side vil den private nøkkelen dekryptere dataene, som må beskyttes for å forhindre datalekkasje.

Å ha to unike, men matematisk relaterte nøkler hjelper besøkendes klienter til å levere sikre meldinger uten å bekymre seg for uautorisert tilgang eller datamanipulasjon.(Ofte kalt et mann-i-midten-angrep eller MitM.)

Konklusjon

SSL/TLS-sertifikatet sikrer sikkerheten til nettstedet ved å bruke den sikre HTTPS-protokollen.Tillitskjeden er avgjørende for realiseringen av denne sikkerhetsprotokollen.På grunn av trestrukturen til sertifikatkjeden kan du raskt og trygt etablere kontakt med serveren.Dessuten kan den enkelt spore sertifikatet tilbake til den opprinnelige rotkatalogen for å finne ut om det er lovlig.Dette er en vinn-vinn-situasjon for alle.