Hvis du ser på det nåværende markedet for kryptomaskinvare-lommebøker, vil du legge merke til at nesten alle disse er delt inn i to brede kategorier, hovedsakelig drevet av to forskjellige ideologier.

Men begge metodene har sine oppturer og nedturer.Et fullt åpen kildekodesystem som Trezor har vanligvis ingen sikkerhetselementer.Derfor er hemmeligheten vanligvis lagret i en MCU for generell bruk, som lett avsløres ved feilangrep.

Alternativt kan lommebøker av Ledger-typen motstå slike feilangrep fordi hemmelighetene er lagret i det sikre elementet.Men med disse er viktige deler av enhetens fastvare og programvare vanligvis fortsatt utilgjengelig for fagfellevurdering.Derfor introduseres en viss tillitsfaktor, som ikke er særlig populær blant mange krypteringsentusiaster.

Imidlertid er det en slik maskinvarelommebok som ser ut til å være på sitt beste ved å tilby det beste fra begge verdener, som gir SE for lagring av hemmeligheter samtidig som fastvaren og programvaren holdes helt åpen kildekode.

Vi snakker om Coinkite sin Coldcard maskinvare lommebok.

Cold card utseende

Coldcard har en enkel gjennomskinnelig design som bedre visuelt kan oppdage manipulering i interne komponenter.Selskapet er mer fokusert på å sikre utstyrssikkerhet og holde produksjonskostnadene og utsalgsprisene lave.

Den har en OLED-skjerm for visning av informasjon, et 0-tasters tastatur som inneholder tallene 9-12, og OK (bekreft) og X (avvis)-knapper.Disse knappene kan brukes til å angi Coldcard-PIN-en, bla gjennom brukergrensesnittet og signere transaksjoner.

Det er også et MicroSD-kortspor (mer om det senere), 3 LED-indikatorer og en Micro-USB-port for strømforsyning og direkte tilkobling.

For mer informasjon om Coldcard-maskinvare, seOffisielt dokument.

Hvorfor er koldtkort annerledes?

Coldcard er veldig forskjellig fra andre populære maskinvare-lommebøker som for tiden er på markedet.

Sikkerhetselementer, men ikke "sikkerhet gjennom uklarhet"

Vanligvis bruker de fleste maskinvare-lommebøker med SE en dual-chip-arkitektur - en generell MCU for normale enhetsfunksjoner, og en bankklasse SE for lagring av hemmeligheter og signering av transaksjoner.

Bank-grade SE kommer imidlertid vanligvis med (delvis eller fullstendig) fastvare med lukket kildekode.Tanken er at hvis en angriper ikke forstår systemet, kan det ikke utnyttes.Derfor gir denne typen maskinvare vanligvis "hemmelig sikkerhet."

Coldcard bruker også en lignende dual-chip-arkitektur, men SE-en er veldig forskjellig fra SE-en som vanligvis finnes i Ledger-type maskinvarelommebøker.

Den bruker MicrochipsATECC508A (Mk2),ATECC608A (Mk3) for å lagre hovednøkkelen.Mikrokontrolleren er en kryptografisk koprosessor som gir maskinvarebasert sikker nøkkellagring.Enda viktigere, den har ingen lukket kildekomponenter.

Den sikre MCU-en kan utføre SHA-256-hashing og inkluderer en intern sann tilfeldig tallgenerator (TRNG).Ved å kombinere disse funksjonene og nøye protokolldesign, håndhever Coldcard at angripere må kjenne til en spesifikk PIN-sekvens (lagret som en del av oppsettprosessen for lommeboken) for å få tilgang til hemmeligheter.

Lengden på Coldcard PIN-koden kan være fra 4 til 12 sifre, delt inn i to deler - prefiks og gjenværende PIN - hver del er 2 til 6 sifre.Det anbefales å bruke en PIN-kode som inneholder minst 8 (4 + 4) sifre.

Etter å ha tastet inn prefikset PIN, genererer Coldcard to ord fra BIP39-vokabularet.Dette ordparet er unikt for hver Coldcard-enhet og prefiks-PIN-kombinasjon, og kan brukes som et mål for å identifisere phishing-forsøk.

Hvis det viste anti-phishing-ordparet ikke samsvarer med det som forventes, har du enten angitt feil prefiks-PIN-kode, eller det kan være en phishing-enhet!

I tillegg sikkerhets-MCUgrenseMaksimalt antall PIN-forsøk – for gjentatte PIN-forsøk på å fremtvinge en inkrementell tidsforsinkelse – et slikt brute force-angrep er upraktisk for sterke PIN-koder.

Derfor, hvis angriperen nå bestemmer seg for å direkte brute-force hemmeligheten, ville det være for uheldig!Den SHA-256-krypterte hashen fungerer med TRNG for å sikre sterk kryptering.Søkeplassen er nå 2^256, som fortsatt er riktig selv når fastvaren er fullstendig erstattet på hoved-MCU eller SE-brikken er fjernet fra brettet.

Derfor er ATECCX08A-brikken avhengig av sikkerheten til den kryptografiske hash-funksjonen, i stedet for "sikkerhet gjennom uklarhet."Ved å bruke en slik SE kan Coinkite beholde all fastvaren og programvaren åpen kildekode for fagfellevurdering og verifisering.

Komplett "luftspalte"-løsning

Coldcard kan betjenes offline uten å koble til en datamaskin eller mobilenhet på noen måte.Den støtter ikke Bluetooth eller WiFi-tilkobling, du trenger bare å sette inn Coldcard i en stikkontakt for å effektivt utføre alle operasjoner på Coldcard.Du kan også velge å operere med en datamaskin via USB.

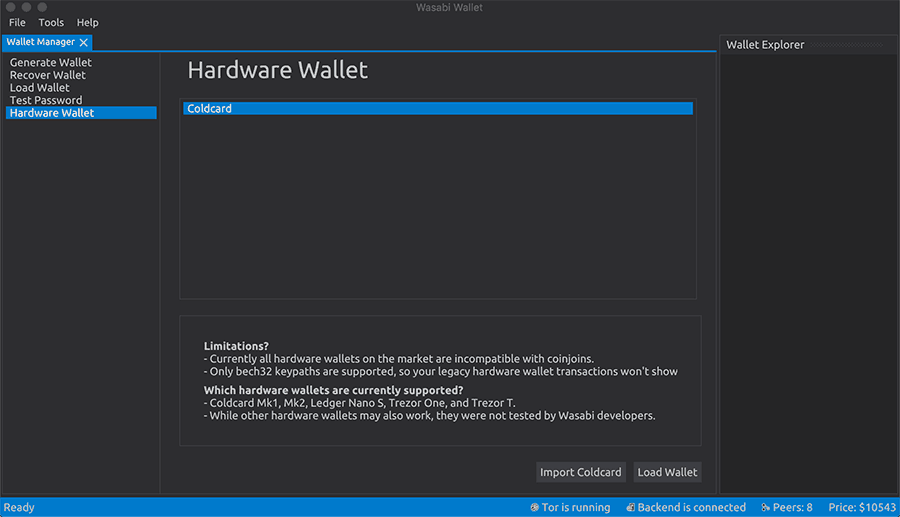

Coldcard har et MicroSD-spor, du kan bruke minnekortet som et medium mellom luftgapet.Den kan generere skjelettlommebøker for støttede lommebokapplikasjoner, inkludert Electrum og Wasabi på MicroSD-kort, som inneholder utvidede offentlige nøkler.Den utvidede offentlige nøkkelen kan brukes til å generere en ny mottaksadresse uten å kjenne den tilsvarende private nøkkelen.

Coldcard er også verdens første PSBT-innfødte ("Partially Signed Bitcoin Transaction Format"-BIP 174) Maskinvare lommebok;Dette lar deg signere transaksjoner direkte på MicroSD-kortet og deretter kringkaste dem på nettverket uten å måtte koble til Coldcard.

I tillegg kan Coldcard bruke MicroSD-kort til formål som å sikkerhetskopiere lommebokfrø til krypterte filer eller oppgradere enhetens fastvare, alt uten å koble direkte til en datamaskin.

Merk:Luftspalten gir større sikkerhet, men kan være litt upraktisk.Coldcard gir muligheten til å velge mellom tryggere eller mer praktisk ved å støtte luftgap og direkte tilkobling via USB.

Ingen spesiell programvare kreves

Selv om tredjepartsapplikasjoner støttes, er de fleste maskinvarelommebøker vanligvis avhengige av deres offisielle støtteapplikasjoner for å utføre oppgaver som fastvareverifisering og oppgraderinger, og utvidet myntstøtte.

Coldcard har ikke en dedikert følgeapplikasjon.Den er designet for å fungere med native lommebokapplikasjoner som Electrum og Wasabi.Ved hjelp av MicroSD-støtte, LED-indikatorer og andre funksjoner kan oppgaver som fastvareoppdatering og verifisering håndteres direkte i enheten.

Coldcard brukes med Electrum og Wasabi via USB direkte tilkobling og luftspalteløsning.

På samme måte kan fastvareoppdateringen være direkte fraColdcard nettstednedlasting,Og bruk Electrum (via USB) eller Coldcard selv (via MicroSD-kort) for å laste inn på enheten.

Merk:Per nå støtter Coldcard bare Bitcoin (Main & TestNet) og Litecoin (Main & TestNet) kryptovalutaer.

Slik setter du opp en Coldcard-maskinvarelommebok

For å forbedre sikkerheten til enheten er oppsettsprosessen til Coldcard litt forskjellig fra andre populære maskinvarelommebøker.Dette er en trinn-for-trinn-veiledning for å sette opp en ny lommebok i Coldcard.

Merk:Etter bestilling skal ditt Coldcard pakkes i en forseglet pose med en strekkode og et nummer på bunnen av posen.Sjekk posen for tegn på skade,Hvis noenUpassendePlass, vær så snillDet rapporterer tilCoinkite-støtte.

- Bruk en mikro-USB-vegglader eller batteripakke for å drive Coldcard.

- Les gjennom vilkårene for bruk på Coldcard-skjermen;Bruk tastene 5 (opp) eller 8 (ned) for å bla gjennom meldingene, og trykk deretter OK-tasten i nedre høyre hjørne for å fortsette.

- Kontroller enhetens serienummer og sørg for at det samsvarer med serienummeret som er trykt på emballasjeposen.

- Skriv inn prefikset PIN-koden som skal brukes for å beskytte Coldcard mot uautorisert bruk;Det anbefales å bruke 4-6 sifre.

- Vær oppmerksom på og husk de to anti-phishing-ordene som vises på skjermen.I henhold til den spesifikke prefikset-PIN-koden du bruker, er dette ordparet unikt for ditt Coldcard.

- Skriv inn resten av din foretrukne PIN-kode;Det anbefales å bruke 4-6 sifre.

- Etter å ha lagret PIN-koden, bør du se en meny for å lage en ny lommebok fra BIP39-frøet eller importere en eksisterende lommebok.Bruk 5- og 8-tastene for å navigere opp eller ned, og trykk deretter på OK-knappen.

- Ved å bruke Import Existing kan du gå inn i din eksisterende lommebok ved å oppgi det tilsvarende 12-24 ord frøet.

- Eller, når du velger Ny lommebok, vil et sett med 24 frøord vises på neste skjerm.Bla gjennom og ta opp hvert ord.For dette kan du bruke Wallet Backup-kortet som følger med i pakken.Til slutt trykker du OK for å ta quizen og bekrefte at alle ordene er registrert riktig.

Etter å ha fullført quizen, er lommeboken klar til bruk.

Merk:Hvis du vil bytte til en annen lommebok for å lagre og få tilgang til eiendelene dine, kan du velge å angi et BIP39-passord.

For mer detaljert informasjon om hvordan du bruker de forskjellige lommebokfunksjonene, kan du sjekkeColdcard nettsted.

Cold card-sikkerhet og forskjellige angrepsvektorer

Coldcard har iverksatt en rekke tiltak for å ivareta sikkerheten til produktene sine.La oss analysere hvordan de forsvarer seg mot forskjellige angrepsvektorer.

Langdistanseangrep

Coldcard lagrer den private nøkkelen i en sikker elementbrikke, som bruker SHA-256 hashing og TRNG for å kryptere data.Selv om enheten er direkte koblet til en datamaskin koblet til Internett, kan SE sørge for at hemmeligheter aldri blir eksponert for omverdenen.

Alle forbrukstransaksjoner kan verifiseres ved å lese OLED-displayet som viser mottakerens adresse, og bekreftes ved å trykke på den fysiske OK-tasten.Den eneste dataen som er tilgjengelig eksternt, er den signerte meldingen som brukes til å starte transaksjonen.

Hvis du er paranoid nok, kan du bruke Coldcard i luftgap-modus, der enheten alltid er offline.I dette tilfellet er det ikke mulig å utføre et eksternt angrep på Coldcard-maskinvarelommeboken.

Fysisk angrep

La oss vurdere ulike typer fysiske/man-in-the-middle (MITM) angrep på Coldcard-lommebøker.

Angrep i forsyningskjeden

Hver Coldcard-lommebok er pakket i en spesiell serienummerpose når den forlater fabrikken.Denne spesielle vesken har ikke bare en manipuleringssikker forsegling, men har også et unikt serienummer. Den registreres også i det sikre området av enhetens flashminne og kan verifiseres under oppsettprosessen for lommeboken.

I tillegg var bruken av et gjennomsiktig plastdeksel rundt Coldcard en bevisst designbeslutning for å hjelpe enkelt å oppdage tegn på fysisk tukling inne i enheten.I tillegg, siden plasthuset er lukket ved sveising, er det vanskelig å åpne og forsegle huset uten å bli lagt merke til for slik fysisk tukling.

tyveri

Hvis enheten blir stjålet, vil det være vanskelig (lest som "umulig") å få tilgang til hemmelighetene til lommeboken.Som nevnt tidligere, lagres hemmeligheten i det sikre elementet Hvis riktig PIN-sekvens ikke er kjent, kan hemmeligheten ikke hentes ut av den.

Tidsbegrensningen mellom feil PIN-forsøk gjør det upraktisk å utføre brute force-angrep, spesielt når sterke PIN-koder brukes.I tillegg, hvis en angriper prøver å tvinge hemmeligheten fra utsiden uten å taste inn PIN-koden, på grunn av den enorme (2^256) søkeplassen, vil SHA-256 hash + TRNG gjøre det upraktisk å tvinge.

Merk:I påfølgende iterasjoner av Coldcard (siden MK3), vil et forhåndsbestemt antall påfølgende feil PIN-forsøk permanent skade («bryte») enheten og dens konfidensialitet.

Ondt hushjelpangrep

Cold Card tar en rekke mottiltak for å forhindre angrep fra forskjellige onde hushjelper:

Ondsinnet fastvareangrep-Ledger STM32 0xF00DBABE

Ledger Nano S har lidd (nå fikset) et alvorlig oppstartslasterproblem, der fastvareverifiseringsprosessen innebærer å sjekke en spesifikk heksadesimal konstant (0xF00DBABE) for en spesifikk minneplassering.Dette problemet kan enkelt utnyttes av sikkerhetsforskere til å tilpasse fastvarenVellykket lastetTil Nano S, skriv 0xF00DBABE på en bestemt minneplassering samtidig.

I motsetning til Nano S, verifiserer Coldcard Wallet hver flashminneadresse hver gang enheten startes.SHA-256-hashen beregnes og verifiseres basert på verdien som er lagret sikkert i SE.Resultatet vises for brukeren med røde (representerer falsk) og grønne (representerer sanne) lys, som ikke er tilgjengelige for noen del av systemet bortsett fra SE.

Når du utfører en fastvareoppgradering, vil SHA-256-hash-verdien til den nye fastvaren endres.På det tidspunktet skrives også den nye "bør være"-hash-verdien inn i SE.Hvis en angriper ønsker å flashe en tilpasset (ondsinnet) fastvare, må de kjenne PIN-koden for hovedenheten.

Storm Attack-Ledger Blue RF Leak

I en annenDemo, Sikkerhetsforskere kan bestemme Ledger Blue PIN-koden ved å spore radiofrekvenssignalene generert av berøringer registrert i forskjellige områder på enhetens skjerm.Dette er vanskelig å utføre på Coldcard fordi fastvaren har den nødvendige beskyttelsen mot slike angrep.

I tillegg, fra og med MK2-versjonen, bruker Coldcard fysiske taster i stedet for berøringstaster for å forbedre vindmotstanden.

Glitch Attack-TREZOR One Glitching

TREZOR-enheter er sårbare for feilangrep fordi hemmelighetene (i kryptert form) er lagret på selve hovedenheten for generell bruk.Dette er ikke tilfelle med Coldcard, alle hemmeligheter er lagret i ATECCX08A SE-brikken.

Som nevnt tidligere, hvis hoved-PIN-koden ikke er kjent, er det umulig å trekke ut data fra denne SE.Den har også brute force-angrep som tvangsforsinkelser mellom mislykkede PIN-forsøk og SHA-256-hashing av hemmeligheter ved hjelp av TRNG.

Det viktigste er at Coldcard også enkelt kan oppdage mulige MITM-angrep uten å avsløre hele PIN-koden din.Etter å ha angitt prefiks-PIN-koden, vil den vise to anti-phishing-ord, som er unike for enheten din og kombinert med prefiks-PIN.Hvis ordene ikke stemmer overens, kan Coldcard-maskinvaren din ha blitt tuklet med.

Eller, når enheten er slått på, vil ethvert forsøk på å flashe en ondsinnet versjon av enhetens fastvare (uten å vite hoved-PIN-koden) identifiseres under kontrollsumverifiseringen (rødt og grønt lys).

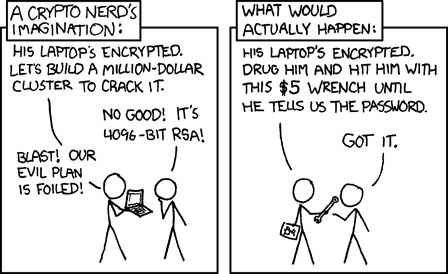

Saken om "5 dollar-nøkkelen"

Når du blir presset, kan alle sikkerhetsmekanismene som brukes i maskinvarelommeboken mislykkes, for eksempel ved å bli pekt på med en pistol for å avsløre enhetens PIN-kode og/eller overføre bitcoins til angriperens lommebok.Funksjoner som BIP39-passordstøtte, tvangs-PIN og BrickMe-PIN lar deg redde eller ødelegge Coldcard-lommeboken din i denne situasjonen.

密碼

BIP 39-standarden støtter valgfrie passordfraser i tillegg til 24-ords frø, som kan få tilgang til en ny lommebok for hver mulig passordfrase.Coldcard-lommeboken støtter å legge til et passord til det første frøordet, fra og med fastvareversjon 2.0.0.

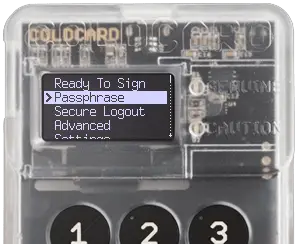

Når du logger på Coldcard ved å taste inn PIN-koden når som helst, er standardpassordet alltid tomt.Slik legger du til et passord og får tilgang til den splitter nye lommeboken knyttet til det:

- Logg inn på Coldcard med ditt prefiks og hvile-PIN.

- Velg en passordfrase fra Coldcard-menyen.

- Trykk OK på skjermbildet for beskrivelse av passordfrase.

- Legg til et nytt passord ved å velge de riktige alternativene: rediger frasen (skriv inn tegn ved å flytte opp/ned og venstre/høyre), legg til et ord (velg et ord fra BIP39-ordlisten), legg til et tall (ved hjelp av det fysiske tastaturet) .

Alle disse alternativene kan brukes i kombinasjon.Passordet ditt kan inneholde et ord fra BIP39-ordlisten, etterfulgt av noen tall, og deretter noen spesialtegn.Uttrykket kan være opptil 100 tegn langt.

Hvis du trenger å skrive inn passordet ditt på nytt eller ønsker å gå tilbake til din 24-ords frø-lommebok, har passordfrase-menyen også muligheten til å slette alt.

Etter å ha valgt passordet, velg Bruk fra menyen for å fortsette.Et åttesifret lommebokfingeravtrykk vil vises på skjermen.Dette fingeravtrykket kan brukes til å bekrefte om lommeboken du får tilgang til ved å angi et spesifikt passord, faktisk er lommeboken du har tenkt å åpne.Hver gang du skriver inn det samme passordet, skal lommebokens fingeravtrykk være det samme.

Skremme lommeboken

Når du blir tvunget til å avsløre PIN-koden din, bør tvang lommeboken din brukes som rømningsvei, bare i tilfelle tvang.Du kan angi en tvangs-PIN i stedet for den faktiske PIN-koden for å få tilgang til forskjellige lommebøker.

Når en tvangs-PIN angis, vil Coldcard fungere normalt og låse opp lommeboken, slik at angriperen vanligvis ikke blir advart.Imidlertid kan de som er kjent med Coldcard kanskje se forskjellen.For eksempel har ikke tvangslommeboken et menyelement for passordfrase.

BrickMe passord

Coldcard lar deg også angi en BrickMe PIN-kode for å effektivt og permanent ødelegge Coldcard-enheten.Når du bruker BrickMe PIN, vil nøkkelhemmeligheter bli irreversibelt ødelagt, og lommeboken vil i bunn og grunn bli like ubrukelig som en murstein."

Både tvangs-PIN og BrickMe-PIN kan angis gjennom innstillingsmenyen (endre PIN-kodealternativ) i Coldcard-lommeboken.

Belønning: Sett opp Coldcard på den sikreste måten

Disse tipsene vil hjelpe deg med å sette opp Coldcard-lommeboken din med maksimal sikkerhet.

Slå på uten datamaskin:Koble Coldcard til en stikkontakt eller batteripakke for å starte opp.

Sterk 12-sifret PIN-kode:Opprett en sterk PIN-kode med en 6-sifret prefiks-PIN og 6 gjenværende PIN-koder.Deretter oppretter du en ny lommebok og registrerer frøet ditt sikkert for gjenopprettingsformål.

Innstillinger for passordfrase:Gå deretter til menyen for passordfrase og angi en sterk passordfrase som du kan huske, men som ikke er lett å gjette.Etter å ha brukt passordfrasen, vil du bli logget på lommeboken knyttet til den spesifikke passordfrasen.Skriv også ned lommebokens fingeravtrykk for fremtidig referanse.

PSBT:Bruk nå MicroSD-kortet til å lagre eller overføre eiendelene dine til en passordrelatert lommebok via PSBT.

Alltid offline:Fortsett å bruke Coldcard-lommeboken i luftspaltemodus.

Merk:Selv om Coldcard har en tvangslommebok spesielt for tvangssituasjoner, anbefaler vi ikke at du bruker denne funksjonen, fordi en angriper som er kjent med Coldcard lett kan oppdage forskjellen mellom den faktiske lommeboken og tvangslommeboken.I stedet kan det hende du ønsker å laste inn noen midler i hovedlommeboken uten passord (du er villig til å miste), som du kan få tilgang til under tvang.

Ytterligere tips:Den nye Coldcard MK3 har funksjonen til automatisk å "mure" enheten etter 13 påfølgende mislykkede PIN-forsøk.Men hvis du bruker en tidligere versjon av enheten, kan du angi en BrickMe PIN-kode med samme antall sifre som din primære PIN-kode, men med en mindre verdi.På denne måten kan angriperen mure enheten før han låser opp PIN-koden din.

Du bør få et Coldcard

Foreløpig støtter ikke Coldcard flere valutaer.Den egner seg ikke for å sende bitcoins mens du er på farten.Likevel kan Coldcard være den perfekte løsningen for langsiktige bitcoin-"hodlere".

Enheten er hovedsakelig fokusert på sikkerhet og kostnadseffektivitet, og er ideell for folk som ønsker å lagre bitcoin på den sikreste måten (air gap, sikker element), uten å gå på bekostning av åpen kildekode-ideologi.