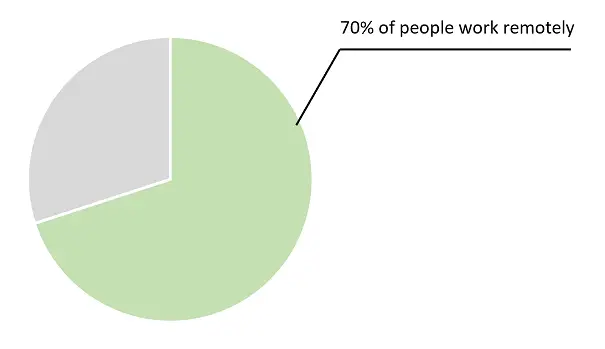

Work From Home-retningslinjer sprer seg på tvers av organisasjoner.i dag.70 % av menneskene globalt jobber eksternt minst én gang i uken, og 53 % jobber eksternt minst halvparten av tiden hver uke.

Men ettersom COVID-19 fortsetter å spre seg, har det blitt stadig mer vanlig for ansatte å jobbe utenfor hjemmene sine;Denne trenden vil sannsynligvis fortsette.

Jobbe hjemmeFordeler til ansatte og arbeidsgivere i form av større fleksibilitet, økt produktivitet og høyere fortjeneste.

Men med disse fordelene følger farlige risikoer.Disse WFH-retningslinjene legger til rette for økt bruk av useriøse enheter (manipulert maskinvare med ondsinnet hensikt) av dårlige aktører fordi det er flere inngangspunkter og færre sikkerhetstiltak (ettersom WFH ofte er assosiert med BYOD).

Forfalskning av periferiutstyr og nettverksimplantater muliggjør ulike former for angrep, inkludert distribusjon av skadelig programvare, dataeksfiltrering, man-in-the-middle (MiTM)-angrep, nettverkssniffing og mer.Konsekvensene av et angrep kan være enorme, ofte inkludert økonomiske, omdømme- og juridiske kostnader, noe enhver organisasjon gjerne vil unngå.

Bortsett fra å utføre skadelige angrep, er useriøse enheter praktisk talt uoppdagelige og derfor ekstremt truende.Forfalskning av periferiutstyr anses som legitime HID- og nettverksimplantater.

De kan forbli helt uoppdaget når de opererer på Layer 1 (det fysiske laget), som ikke dekkes av eksisterende sikkerhetsprogramvareløsninger.Derfor vil ikke Rogue Devices utstede noen varsler.

Hva er risikoen?

data

Å jobbe eksternt krever deling av informasjon.Når ansatte jobber på offentlige Wi-Fi-hotspots, spres informasjon over usikrede nettverk.

Eksternt skrivebordstilgang er en vanlig funksjon ved fjernarbeid, som også medfører risiko.Selv om en person jobber på et sikkert privat nettverk, kan det hende at enhetene til de han deler skrivebordet sitt med (som inneholder sensitiv informasjon) ikke er tilstrekkelig beskyttet, og ruterne som disse enhetene er koblet til kan ha blitt kompromittert.

Data er det viktigste aspektet som bør vurderes når man arbeider eksternt, da det betyr at ondsinnede aktører kan forårsake skade på en organisasjon uten å ha fysisk tilgang til dens lokaler.

Utilstrekkelig sikkerhet

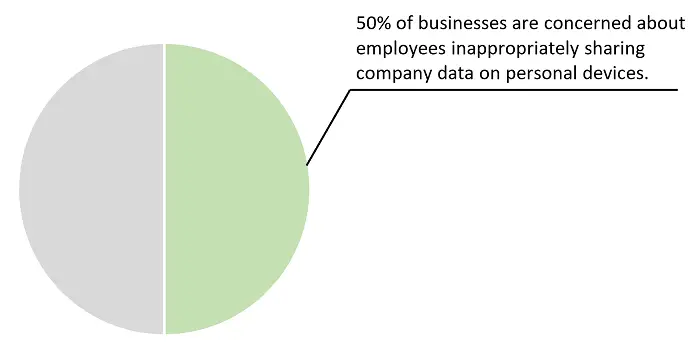

Siden WFH vanligvis betyr å bruke personlige enheter til jobbformål, blir disse personlige enhetene attraktive angrepsmål på grunn av mangel på tilstrekkelige sikkerhetstiltak.50 % av selskapene som tillater BYOD blir brutt av ansatte eide enheter.Uten tilstrekkelige sikkerhetsfunksjoner er uforsiktig ansattes oppførsel vanskeligere å forhindre.Som et resultat er omtrent 50 % av virksomhetene globalt bekymret for at ansatte deler bedriftsdata på upassende måte via personlige enheter de bruker til jobbformål.

ansattes handlinger

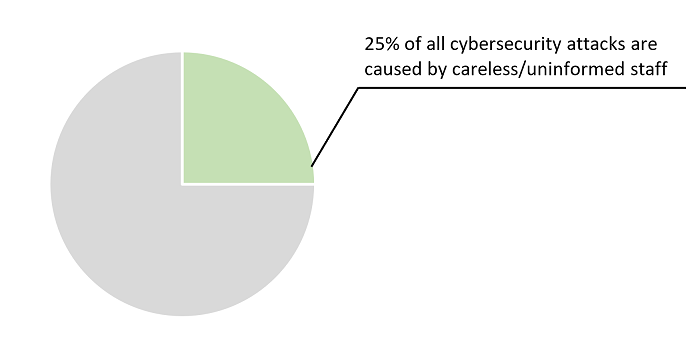

Uforsiktige/uinformerte ansatte er ansvarlige for ett av fire cybersikkerhetsangrep, og å jobbe eksternt øker bare sjansene for at dette skjer.Det kan hende at ansatte ikke legger merke til hva som er koblet til enhetene deres.I tillegg, når du arbeider eksternt, er tilkobling til offentlige Wi-Fi-hotspots vanlig, men risikabelt, ettersom rutere kan ha blitt kompromittert med nettverksimplantater, slik at kriminelle kan eksternt få tilgang til og manipulere data på nettverket og tilkoblede enheter.

Ondsinnede ansatteorganisasjonutgjøre en alvorlig trussel, spesielt når du jobber eksternt fordi ingen lirker på dem.Disse ondsinnede ansatte kan bruke useriøse enheter for å utføre angrep.

Måter å redusere risiko

1) Retningslinjer for fjernarbeid

Det første som må gjøres er å lage en policy for eksternt arbeid som klart definerer hvordan ansatte kan arbeide eksternt;Enten det betyr å justere BYOD-policyer eller å kreve at ansatte bare bruker enheter utstedt av bedriften, i tillegg til å bestemme i hvilken grad ansatte kan gjøre jobben sin uten begrensninger.En policy for fjernarbeid bør godkjennes av en rekke interessenter for å sikre at den viser effektivitet basert på interessene til alle involverte parter i selskapet.Følgende risikoreduksjonsprosedyrer kan inkluderes i bestemmelsene i denne policyen.

2) Prinsippet om minste privilegium

Dette lar ansatte bare få tilgang til dataene de trenger for å utføre jobbene sine, noe som reduserer mengden data tilgang fra ansattes enheter.Siden datainnbrudd er en av de største risikoene ved fjernarbeid, vil prinsippet om minste privilegium redusere mengden data som blir stjålet hvis et angrep skjer.

3) Null tillitsnettverkstilgang

Basert på prinsippet om "aldri stol på, alltid verifiser", sikrer ZTNA at tillit ikke automatisk gis.Tilgang bør gis på et "need to know", minste privilegium grunnlag og definert av nøye utformede retningslinjer.Derfor anerkjenner ZTNA at tillit er en svakhet og forhindrer derfor sidebevegelse;Den primære teknologien som brukes av ondsinnede aktører som et tilgangspunkt er ofte ikke deres faktiske mål.Som et resultat gjør ZTNA angrep komplekse og upraktiske.

4) Virtuelt privat nettverk

En VPN lager en kryptert tunnel mellom en brukers enhet og Internett.Ansatte kan få ekstern tilgang til filene sine uten å bli "spionert på" fordi ingen mellom brukeren og serveren de er koblet til kan få tilgang til dataene som overføres, noe som gir større beskyttelse mot nettverksimplantater.VPN-er er avgjørende når du arbeider eksternt, fordi når du er koblet til et offentlig Wi-Fi-nettverk, kan du aldri være sikker på hvem som har konfigurert det eller hvem andre som er koblet til det.

5) Utdanning og opplæring av ansatte

En av de viktigste måtene å redusere cyberrisiko på er å øke ansattes utdanning og opplæring om temaet.For eksempel kan sosial ingeniørkunst bare forebygges gjennom økt opplæring og bevissthet.Organisasjoner må fremheve risikoen ved å koble periferiutstyr til enhetene sine og gjøre dem mistenksomme overfor kilden til periferiutstyret.Periferutstyr bør alltid kjøpes fra en anerkjent kilde, for eksempel Apple.Å bære en bærbar lader mens du jobber borte fra hjemmet vil sikre at ansatte bruker periferiutstyr de kan stole på.I tillegg bør ansatte vite at de ikke skal la andre bruke utstyret de bruker til arbeidsformål.

6) Rogue enhetsreduksjonsprogramvare

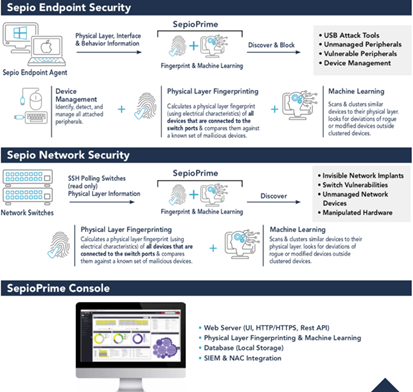

Den beste måten å redusere risikoen for Rogue Device-angrep på er å implementere Rogue Device Mitigation-programvare, som kan oppdage slike angrepsverktøy og iverksette tiltak for å forhindre suksess.Sepio Systems leverer slik programvare for å beskytte endepunkter og nettverk.

Sepio systemløsninger

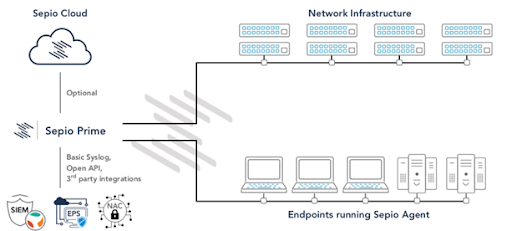

Sepio systemerer markedsleder innen rogue device mitigation (RDM), og forstyrrer cybersikkerhetsindustrien ved å oppdage skjulte maskinvareangrep.Som den eneste sikkerhetsløsningen for fysiske lag-angrep, gir Sepio Prime sikkerhetsteam sanntids omfattende innsyn i maskinvaren og oppførselen deres.

En omfattende modul for håndhevelse av retningslinjer lar administratorer enkelt definere finmaskede enhetsbruksregler og kontinuerlig overvåke og beskytte infrastrukturen deres.Ved å utnytte en kombinasjon av fysisk fingeravtrykksteknologi og enhetsadferdsanalyse, gir Sepios eneste programvareløsning øyeblikkelig deteksjon og respons på enhver trussel eller bruddforsøk fra et manipulert eller infisert element.