بيئة جديدة ، مخاطر جديدة

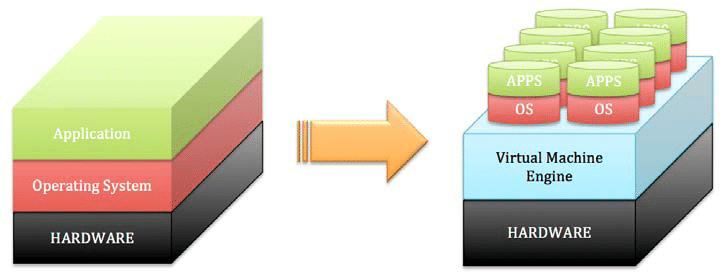

تختلف البيئات الافتراضية عن البيئات المادية التقليدية لأنها غير ملموسة.على الرغم من أنه يمكن حل مشكلة فقدان البيانات المادية عن طريق استعادة الأجهزة ، لا توجد نقطة تخزين فعلية لبيانات الأجهزة الظاهرية ، لذلك لا يمكن إصلاح الهروب من الجهاز الظاهري.نظرًا لخصوصية المحاكاة الافتراضية ، تنقسم المخاطر التي يواجهها هذا النوع من البيئة تقريبًا إلى ثلاثة مجالات:

المعماري

أجهزة VM افتراضية تمامًا ، ولكن لا يزال من الممكن توصيلها بالأجهزة المادية من خلال المفاتيح.لذلك ، قد يكون الأخير هدفًا لهجمات أو هجمات خارجية من أجهزة افتراضية (ضارة) أخرى في الشبكة.

برنامج Hypervisorإنه البرنامج الرئيسي لتحقيق المحاكاة الافتراضية.لذلك ، قد يؤدي أي خرق أمني في برنامج إدارة النظام إلى حالات فشل واسعة النطاق وفقدان البيانات.يجب على المالك مراقبة البنية التحتية وبرامج الإدارة ذات الصلة لضمان التشغيل العادي والتوافق الكامل لبرنامج Hypervisor والأجهزة الأخرى.

القدرات التي تنتشر كميزة للافتراضية - النشر السريع والسهل للبيئات الجديدة - قد تشكل أيضًا تهديدًا متأصلًا للبنية التحتية لتكنولوجيا المعلومات الافتراضية للمؤسسة.قد يتم الانتهاء من استنساخ الصور ونسخها في غضون بضع دقائق ، مما يشكل تهديدًا بانحراف التكوين.

تحديد وإدارة المخاطر

تشمل المخاطر الأكثر شيوعًا التي تقع في إحدى الفئات الثلاث المذكورة أعلاه ما يلي:

- امتداد VM- يؤدي النسخ المتماثل غير المنضبط لـ VMs في بيئة ما إلى حالة لا يمكن التحكم فيها ، ووجود أجهزة افتراضية غير مصححة وغير محمية ، وزيادة في التهديدات الأمنية.

- تهديد السرية - نظرًا لأن نقل البيانات في بيئة افتراضية أسهل ، فقد تكون البيانات الحساسة المخزنة على جهاز افتراضي أكثر تهديدًا من الأجهزة المادية.

- التحكم في الشبكة الافتراضية الفضفاض - حركة المرور التي تمر عبر الشبكة الافتراضية غير مرئية ، لذا فإن الثغرات الأمنية في الشبكة هي تهديدات فعلية يجب معالجتها.

- أمان برنامج Hypervisor - هذا البرنامج مهم جدًا ، ويجب على الشركات ضمان أمنه طوال دورة حياته.إذا تم اختراق برنامج Hypervisor ، فيمكنه توفير نقطة وصول واحدة غير مصرح بها إلى جميع الأجهزة الافتراضية في النظام ، مما يؤدي إلى فقدان البيانات أو مخاطر السرقة.

- حماية الجهاز الظاهري في وضع عدم الاتصال - يمكن أن يكون هناك العديد من الأجهزة الافتراضية الخاملة في الشبكة ، والتي لا تدخل في نطاق نظام حماية الأمان الحالي.لذلك ، قد يؤدي مجرد تنشيطها إلى تهديدات أمنية كامنة.

- زيادة التحميل على الموارد - مع إنشاء عدد كبير من الأجهزة الظاهرية ، قد يصبح عبء موارد الأجهزة المادية كبيرًا جدًا ، ولا يمكن للخادم العمل بكفاءة.

تقييم المخاطر

بمجرد فهم الأنواع الأساسية للمخاطر التي قد تواجهها الأجهزة الافتراضية ، فقد حان الوقت لإجراء تقييم شامل للمخاطر لتحديد درجة المخاطر التي يواجهها كل جهاز افتراضي.يتم تصنيف المخاطر وفقًا لاحتمالية الحدوث (من الأقل إلى الأعلى) والتأثير على النظام بسبب تلف السرية وتلف السلامة وضرر التوفر.يمكن أن تشير هذه البيانات إلى مستوى الخطر الذي يجب أن تتوقعه وتنفيذ ضوابط علاج المخاطر.تتمثل الخطوة الأخيرة في تقييم المخاطر في تحديد مستوى المخاطر المتبقية الخاص بمؤسستك.

كما ترى ، إذا كنت تعرف التهديدات التي يجب النظر إليها وتضمينها في خطة الحماية الخاصة بك ، فإن حماية البيئة الافتراضية الخاصة بك ليست صعبة.قم بإجراء عمليات تدقيق منتظمة للمخاطر وضبط إجراءات الأمان وفقًا لذلك لضمان عدم تأثر بيئة تكنولوجيا المعلومات الخاصة بك بأي شكل من أشكال الهجوم.

![كيف ترى إصدار Windows [بسيط جدًا]](https://infoacetech.net/wp-content/uploads/2023/06/Windows%E7%89%88%E6%9C%AC%E6%80%8E%E9%BA%BC%E7%9C%8B-180x100.jpg)