بالنسبة الىيقول فيريزون، 45٪ من خروقات البيانات هي نتيجة القرصنة.دعونا نفهم كيفية منع التعرض للقرصنة كمستخدم للإنترنت.

إذا كنت تريد معرفة "كيفية منع الاختراق" ، فقد وجدت المقالة الصحيحة!

بالطبع ، يمكنك استخدام برامج أمان معينة أو ضبط إعدادات الأمان لمنع المتسللين من التطفل.لكن الأهم من ذلك ، أنك تحتاج إلى التعرف على الألعاب العقلية التي يلعبها المهاجمون لجعلك تتخذ إجراءات لا ينبغي عليك اتخاذها.يتضمن ذلك كل شيء من مشاركة معلوماتك الشخصية أو المالية إلى تنزيل وتثبيت الملفات / البرامج المصابة بالبرامج الضارة.

في هذه المقالة ، سوف نقدم 15 نصيحة لمساعدتك على فهم كيفية منع التعرض للاختراق.سنقوم أيضًا بالربط بأدوات "freemium" التي يمكن استخدامها لمنع القرصنة.

15 نصيحة لمنع القرصنة

لا تحتاج إلى الكثير من الخبرة الفنية لمنع المتسللين من التسلل.هذه بعض الطرق البسيطة والفعالة للغاية التي يمكنك من خلالها تجنب القرصنة.

1. تشفير الملفات أثناء التخزين والنقل

عند مشاركة أي ملف Microsoft مهم مع أي شخص أو تخزينه على جهاز أو USB أو نظام أساسي سحابي ، قم دائمًا بتشفيره.يشير التشفير إلى استخدام الخوارزميات الرياضية "لقفل" البيانات بمفتاح تشفير.يعمل التشفير على تشويش بيانات النص العادي ، مما يجعل حماية بيانات النص العادي من الهجمات التي يشنها المستخدمون العرضيون بدون مفتاح مصادقة أمرًا غير مفهوم.

لذلك ، حتى لو تمكن شخص ما من الوصول إلى هذه الملفات ، فلن يتمكن من فتحها وقراءتها.تحتوي جميع ملفات Microsoft (مثل Word و Excel و Access و PowerPoint) على هذا الخيار.

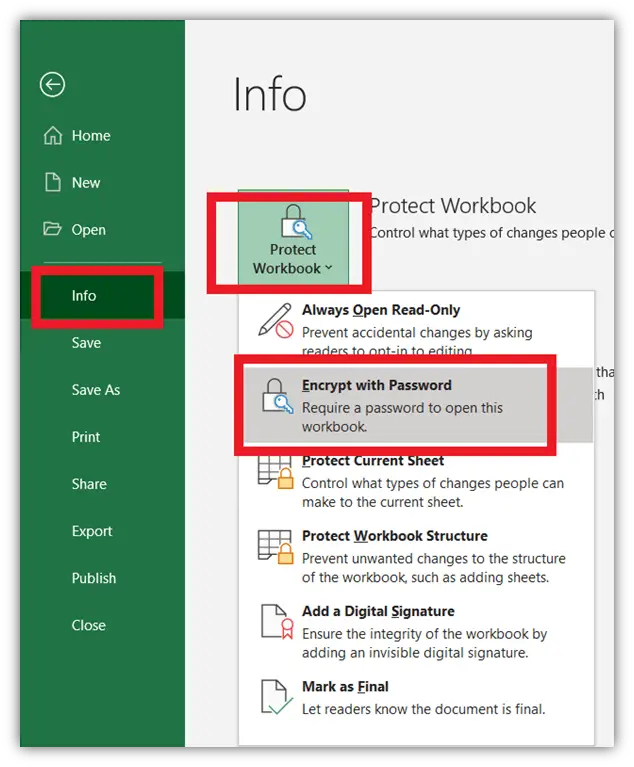

على سبيل المثال ، لتشفير الملفات في Excel ، قم بما يلي:

- انقر فوقفي الزاوية اليسرى العليا文件.

- 選擇معلومات.

- انقر فوقحماية المصنف(أو حماية المستندات والعروض التقديمية وما إلى ذلك حسب نوع الملف).

- 選擇"استخدام تشفير كلمة المرور".

بمجرد تعيين كلمة المرور ، سيحتاج أي شخص يريد الوصول إلى هذا الملف إلى كلمة المرور هذه.عند إرسال مثل هذه الملفات المحمية إلى أي شخص ، يرجى التأكد من تزويد المستلم بكلمة المرور عبر الهاتف أو بريد إلكتروني منفصل أو أي قناة اتصال أخرى.

استخدم هذه الأدوات لتشفير أي أنواع أخرى من الملفات / المجلدات

هناك بعض الأدوات التجارية و "المجانية" التي يمكن أن تساعدك في تمكين التشفير لأي نوع من الملفات والمجلدات ومحركات الأقراص والمستندات.تتضمن بعض الأمثلة ما يلي:

2. استخدم ملحقات المستعرض لحظر مواقع الويب الضارة والتنزيلات الضارة

هناك بعض ملحقات المستعرض المجانية التي تحتفظ بقوائم المواقع الخبيثة والتصيد الاحتيالي وتمنعها.بالنسبة لك ، تحتاج إلى تثبيت هذه الإضافات ("الإضافات" لمتصفح Firefox) في متصفحك لمنع المهاجمين من استخدامها ومنع المتسللين من التطفل.

هذه بعض الإضافات والإضافات المجانية الشهيرة:

- الإصدار المحترف من Comodo Online Security

- مكافحة البرامج الضارة أقل من الصفر

- مانع الإعلانات

- حماية المستعرض من البرامج الضارة

- أمان متصفح Avira

- Bitdefender TrafficLight

لقد قدمنا الرابط هنا.تحتاج فقط للنقرإضافة إلى الكروم或أضف إلى Firefox.

3. تثبيت برنامج قوي لمكافحة البرامج الضارة

على الرغم من أن هذا واضح ، إلا أن بعض الأشخاص لا يزالون بحاجة إلى تذكيرهم برفق لاستخدام برامج مكافحة الفيروسات والبرامج الضارة.تقوم هذه الأنواع من برامج الأمان بفحص جهازك بانتظام وإزالة البرامج الضارة الخطيرة.سيقومون أيضًا بتنبيهك عند زيارة مواقع ويب غير مرغوب فيها أو ضارة ، أو تنزيل ملفات تالفة من الإنترنت.

عند اختيار برنامج مكافحة فيروسات ، تأكد من حصولك عليه فقط من شركة حسنة السمعة.

احذر من برامج التهديد: إذا تلقيت بريدًا إلكترونيًا عشوائيًا أو شاهدت نافذة منبثقة تشير إلى إصابة جهاز الكمبيوتر الخاص بك ، فقد يكون ذلك بمثابة تهديد لبرنامج.يعد Scareware برنامجًا بدائيًا لمكافحة الفيروسات ، ويمكن أن يكون فيروسًا بحد ذاته ، أو يمكن استخدامه كبرامج تجسس لمراقبة سلوكك.

لا تنقر أبدًا على هذه الروابط أو الإعلانات ، ولا تقم بتثبيت برامج حماية غير معروفة.نوصي باستخدامكمودو مكافحة الفيروسات.هذه علامة تجارية مرموقة وتوفرإصدارات مجانية ومدفوعة.

4. قم بتنظيف جهاز الكمبيوتر يدويًا

يتعذر على برنامج جدار الحماية / الأمان اكتشاف أنواع متقدمة معينة من البرامج الضارة.لذلك ، يوصى بمراقبة جهازك يدويًا لمنع الاختراق.

تحقق من محرك الأقراص C: بانتظام ، على وجه الخصوصC: / ملف البرنامج ، C: / ملفات البرنامج (x86)等مجلدوكلمؤقتمجلد.يُرجى أيضًا الانتباه إلى "تحميل"مجلد.إذا وجدت أي عناصر غير معتادة لم يتم تنزيلها ، فالرجاء إجراء بحث عبر الإنترنت للتعرف عليها.إذا لم يكن للملفات أي غرض أو كانت مرتبطة بنشاط ضار ، فاحذف هذه الملفات.

بعض البرامج الضارة عنيدة لدرجة أنك لن تتمكن من حذفها من خلال خطوات الإزالة المعتادة.النبأ السار هو أن هناك البعضأداة التقطيع وإلغاء التثبيت المجانية للملفاتيمكن أن تساعدك في إلغاء تثبيت مثل هذه البرامج.بعض هذه البرامج فعالة للغاية لدرجة أنها ستفحص جهازك بعمق وتحذف جميع الآثار المخفية ، مثل ذاكرات التخزين المؤقت والاختصارات.

5- تمكين التشفير باستخدام BitLocker لنظام التشغيل Windows 10

ستقوم هذه الميزة بتشفير محرك الأقراص الثابتة الخاص بك.إذا تمت سرقة جهاز الكمبيوتر الذي يعمل بنظام Windows أو لم يتم مسح الذاكرة عند بيعها (يرجى ملاحظة: امسح الذاكرة دائمًا قبل بيع الجهاز!) ، فلا يمكن لأحد اختراق جهاز الكمبيوتر الخاص بك عن طريق سرقة البيانات من القرص الصلب.كما أن لديها وظيفة تشفير لمحركات أقراص USB.

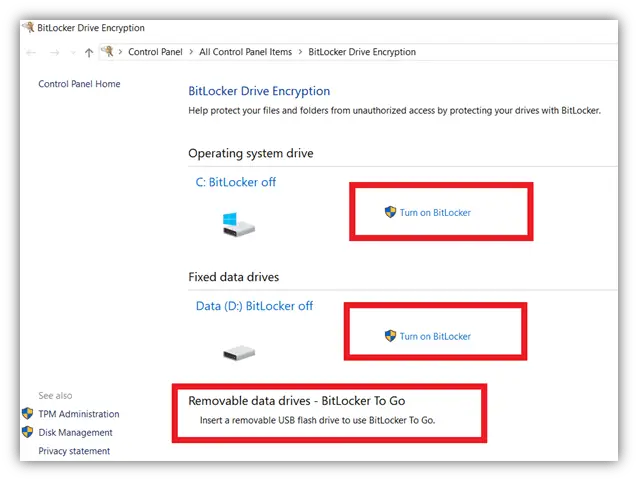

لتمكين التشفير:

- في شريط بحث Windows搜索ميزة BitLockerوحدد "إدارة BitLocker ".

- انقر "بالنسبة لمحرك الأقراص C: و D: محرك الأقراص و USBقم بتشغيل BitLocker ".

- ستحتاج إلى بيانات اعتماد المسؤول (إذا لم تكن قد سجلت الدخول بالفعل كمسؤول)

لمستخدمي ماك: يوفر FileVault وظائف مماثلة لـ BitLocker.يرجى اتباع الموارد أدناه:دليل خطوة بخطوة لتمكين FileVault.

6. تمكين المصادقة الثنائية (2FA)

جنبًا إلى جنب مع كلمات المرور التقليدية ، تضيف المصادقة الثنائية طبقة أخرى من الأمان.في كل مرة تقوم فيها بتسجيل الدخول إلى حسابك أو إجراء معاملة ، ستحصل على كلمة مرور فريدة لمرة واحدة (OTP) أو كلمة مرور أو رابط سحري على رقم هاتفك المحمول المسجل أو عنوان بريدك الإلكتروني.إذا كان أي من البنك أو شركة بطاقة الائتمان أو أي مزود خدمة آخر يسمح لك بتمكين المصادقة الثنائية ، فالرجاء تمكينها الآن!

يمكنك أيضًا تمكين 2FA على هاتفك عن طريق تثبيت تطبيق مجاني تابع لجهة خارجية ، على سبيل المثال:

بعد التثبيت ، ستحصل على خيار تمكين 2FA لجميع التطبيقات الأخرى التي تدعم 2FA المخزنة على جهازك المحمول.تأكد من تمكينه لمواقع التجارة الإلكترونية ومنصات التخزين السحابية والأنظمة المالية.

7. لا تسجل الدخول من خلال منصات الطرف الثالث الحالية

التالي هو كيف نمنع القرصنة: لا تربط الحسابات.عندما تريد تسجيل الدخول إلى نظام أساسي جديد ، فقد ترى خيارًا لتسجيل الدخول باستخدام حساب موجود مثل Facebook و Gmail و LinkedIn وما إلى ذلك.لا تستخدم هذه الخيارات.بدلاً من ذلك ، يرجى استخدام عنوان بريدك الإلكتروني أو رقم هاتفك ، أو ملء نموذج تسجيل الدخول يدويًا (لا تكن كسولًا هنا).

لماذا ا؟عند تسجيل الدخول / تسجيل الدخول باستخدام أي من هذه الحسابات الحالية ، يمكن للتطبيقات / مواقع الويب الجديدة الوصول إلى بعض المعلومات المخزنة عنك على هذه الأنظمة الأساسية.إذا كان لدى مالك التطبيق / النظام الأساسي الجديد أو الموظف نية ضارة ، فقد يكون هذا النوع من مشاركة البيانات خطيرًا.يمكنهم سرقة هذه البيانات لاختراقك ، أو بيعها لقراصنة آخرين في السوق المظلمة.حتى الأنظمة الأساسية المعروفة تسيء استخدام بيانات المستخدم لإنشاء إعلانات مستهدفة.

على سبيل المثال ،تكبير الوجوه ذات الصلةتشارك (أو تبيع) بيانات المستخدم إلى Facebookادعاءات.أقر Zoom بحدوث مثل هذا تسرب البيانات لأنه أعطى المستخدمين خيار تسجيل الدخول إلى Zoom من خلال Facebook Software Development Kit (SDK).

8. لا تشارك أي معلومات من خلال مواقع HTTP

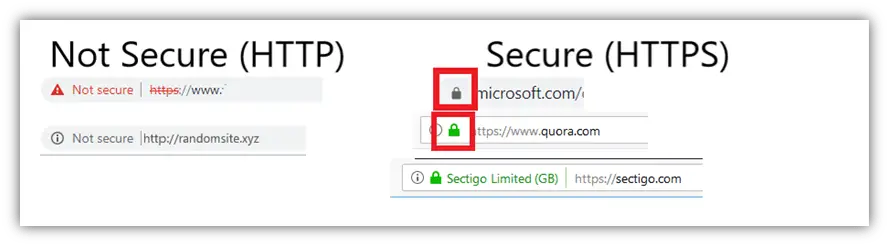

عند فتح موقع الويب ، تحقق من شريط العنوان.إذا رأيت "غير آمن"أو علامة تعجب مستديرة أو مثلثة ، فهذا يعني أن الموقع يعمل على HTTP ، وهو بروتوكول غير آمن.هذا يعني أن أي بيانات حساسة يتم نقلها بين متصفحك وخادم موقع الويب لن يتم تشفيرها ، مما يسهل على المتسللين سرقة معلوماتك الشخصية والمالية.

لذلك ، فإن القاعدة الأساسية الجيدة هي مشاركة المعلومات فقط مع المواقع التي تحتوي على رمز قفل أمام اسم المجال في شريط العنوان.يشير هذا إلى أن مالك موقع الويب قد قام بتثبيت شهادة SSL / TLS ، وأن جميع البيانات التي يتم الاتصال بها بين المستعرض الخاص بك وخادم موقع الويب تظل مشفرة.

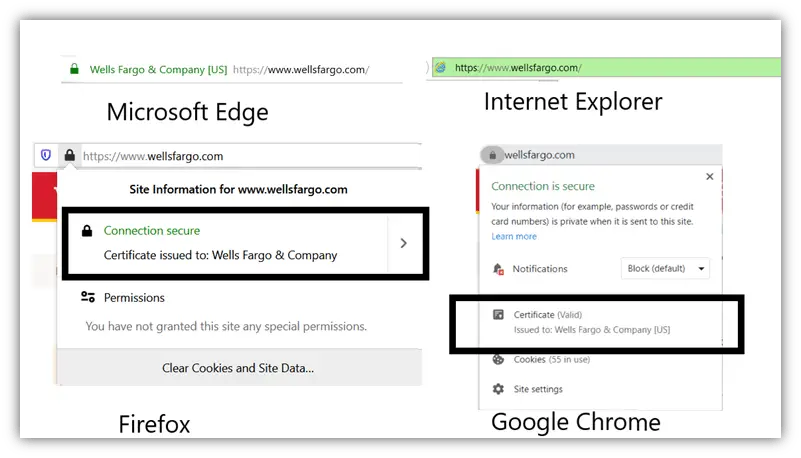

ومع ذلك ، لا يعني مجرد وجود علامة قفل على الموقع أنه آمن.يمكن لمجرمي الإنترنت أيضًا استخدام شهادات SSL / TLS المجانية على مواقعهم الإلكترونية المزيفة.بعد ذلك ، أنت تستخدم اتصالاً آمنًا ، لكنك ما زلت لا تعرف من يتصل بالطرف الآخر.

الحل هو النقر فوق علامة القفل والتحقق من الحقل "صدر إلى".إذا كان موقع الويب يحتوي على شهادة SSL للتحقق الممتد (EV) مثبتة ، فستتمكن من رؤية اسمه القانوني أمام رسالة "صادر إلى".في بعض المتصفحات ، سترى اسم شركة أو اسم شركة أخضر اللون مع شريط عنوان أخضر.تستخدم معظم الشركات ذات السمعة الطيبة والشرعية شهادات EV SSL ، والتي تتطلب عملية تحقق صارمة من الهوية.

9. التعرف على علامات المواقع المزيفة أو المصابة بالبرامج الضارة

حسنًا ، لقد قمت بتسجيل الدخول إلى موقع ويب ولست متأكدًا مما إذا كنت تثق به.عند تقييم أي موقع ويب ، يجب أن تبحث عن شيء محدد لمنع الاختراق كزائر للموقع.

فيما يلي بعض العلامات التي تدل على أن موقع الويب مزور أو محفوف بالمخاطر أو بريد عشوائي أو ضار أو "خطأ":

- عدد كبير جدًا من عمليات إعادة التوجيه إلى مواقع غير معروفة أو غير ذات صلة أو مواقع إعلانية.

- سيتم تنزيل بعض المحتوى تلقائيًا على جهازك (بدون إذنك).

- يحتوي المحتوى على العديد من أزرار "التنزيل" أو "التشغيل" المختلفة.

- حتى بدون فتحها ، ستلاحظ شاشات متعددة أو نوافذ منبثقة في الخلفية.

- يزعم موقع الويب أن أي منتج له نتائج غير واقعية ، أو يقدم صفقات وخصومات "جيدة حقًا".

- هناك العديد من الأخطاء الإملائية والنحوية في هذا الموقع.

- يحاول الموقع خلق شعور بالإلحاح ويحثك على اتخاذ إجراءات فورية.

- يعلن الموقع أنك فزت بالجائزة الكبرى في كازينو أو سحب محظوظ أو لعبة لم تشارك فيها.(في بعض الأحيان ، سيُطلب منك المشاركة في بعض الألعاب البسيطة ، وتدوير عجلات السحب ، والإجابة على أسئلة بسيطة ، وما إلى ذلك ، ولكن تذكر ، لا يمكن لأحد أن يمنحك فلسًا واحدًا مجانًا ، ناهيك عن الجوائز الكبيرة.)

احذر من مواقع السطو الإلكتروني

يشتري بعض الأشخاص أسماء النطاقات التي تبدو مشابهة لأسماء النطاقات الشائعة ، ولكن يتم تغيير أسماء النطاقات ذات المستوى الأعلى أو الهجاء قليلاً فقط.اعتمادًا على الظروف المحددة ، يسمى هذا "القرفصاء" أو "القرفصاء".

على سبيل المثال:

- Amzon.com (وليس amazon.com) ،

- Goggle.com (وليس google.com) ،

- Dictionary.com (وليس Dictionary.com) ،

- Facebok.com (وليس facebook.com) ،

- Linkdin.com (وليس Linkedin.com) و

- Insiderbusiness.com (وليس businessinsider.com)

لذلك ، كن حذرًا عند إدخال أسماء المجال في شريط العناوين.عند مشاركة معلومات شخصية أو مالية ، يرجى التحقق من شريط العناوين مرة أخرى للتأكد من أنك على الموقع الصحيح.

10. تعلم كيفية التعرف على البرامج والتطبيقات المزيفة والشرعية

عند تثبيت البرنامج على الجهاز ، اسمح له بإجراء تغييرات على الجهاز والوصول إلى البيانات.هذه خطوة خطيرة ، لأنه إذا كان المطور خبيثًا أو احتوى البرنامج على برامج ضارة ، فأنت محكوم عليك بالفشل!

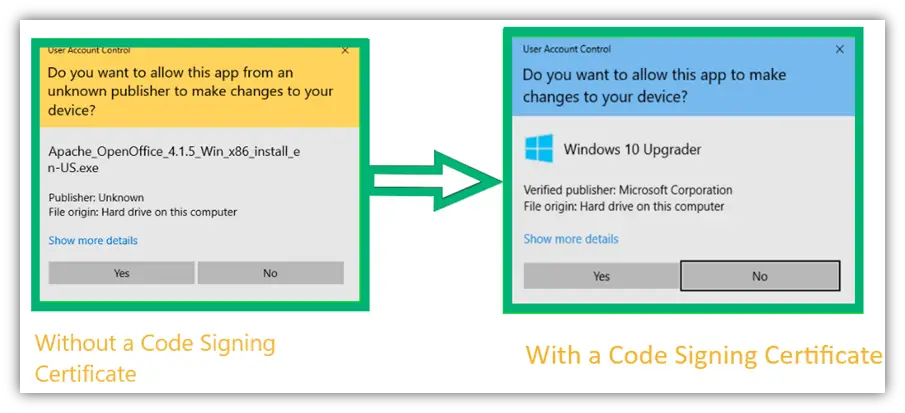

عند تنزيل البرنامج ، من فضلكفي نافذة الأمانتسجيل خروجاسم المشاية.

إذا رأيت اسم الناشر هوغير معروف، رجاءا كن حذرا!يشير هذا إلى أن سلامة البرنامج غير محمية بشهادة توقيع الرمز.سيخبرك أيضًا أنه لم يتم التحقق من هوية المطور بواسطة مرجع مصدق لجهة خارجية (CA).يستخدم المطورون والناشرون الشرعيون شهادات توقيع التعليمات البرمجية.إذا لم تكن قد سمعت عن اسم الناشر من قبل ، فقم بإجراء بحث سريع على الإنترنت واقرأ المراجعات.

11. التعرف على رسائل البريد الإلكتروني المخادعة

FireEyeيقول التقرير أن واحدة من كل 101 رسالة بريد إلكتروني ضارة!ينشر المهاجمون البرامج الضارة من خلال مرفقات البريد الإلكتروني أو يعيدون توجيهك إلى مواقع معينة مصابة.يحاول بعض مجرمي الإنترنت التلاعب بك لمشاركة المعلومات الشخصية نفسياً.

لحسن الحظ ، يمكنك الانتباه إلى النقاط التالية التي يمكن أن تساعدك على تجنب الوقوع ضحية لمخطط التصيد الاحتيالي:

1. تحقق مرة أخرى من عنوان البريد الإلكتروني للمرسل.إذا كان الأمر غير طبيعي أو كان الوقت طويلًا جدًا ، فيرجى العمل بحذر!أيضًا ، إذا ادعى شخص ما أنه موظف في مؤسسة معروفة جيدًا ، فيجب أن يكون اسم مجال الشركة لعنوان بريده الإلكتروني بعد "@".على سبيل المثال ، "@ apple.com ، @ amazon.com ، @ wellsfargo.com ، إلخ.".لن يأتي بريدهم من عملاء البريد الإلكتروني العام مثل Gmail و Hotmail و Yahoo و AOL وما إلى ذلك.

2. لا تتجاهل الأخطاء الإملائية وعلامات الترقيم والنحوية.الشركات الجيدة لديها معايير تحريرية صارمة.ليس من الشائع بالنسبة لهم إرسال رسائل بريد إلكتروني رسمية بها العديد من الأخطاء.لذلك ، إذا رأيت هذا النوع من الأخطاء ، فالرجاء توخي الحذر ، حيث من المحتمل أن تكون عملية احتيال.

3. هل يحاول البريد الإلكتروني إثارة استجابة عاطفية قوية منك؟على سبيل المثال ، قد يرغب أحد المهاجمين في إثارة الذعر بداخلك عن طريق إرسال أي إخطارات معاملة خاطئة ، ويأمل أن تفتح المرفق للتحقيق.أو قد يقدمون لك خصمًا كبيرًا على المنتجات / الخدمات ، ونأمل أن تكون متحمسًا للنقر على الرابط الموجود في البريد الإلكتروني للاستفادة من هذه المعاملة.

اعرض هذه المقالة: خمسة أمثلة من العالم الواقعي لعمليات خداع البريد الإلكتروني المخادعة

يعد تحديد رسائل البريد الإلكتروني المخادعة الخطوة الأولى والأساسية لمنع المتسللين من التطفل.إذا تلقيت مثل هذا البريد الإلكتروني ، فما عليك سوى حذفه.لا تقم بتنزيل أي شيء منه أو النقر فوق أي روابط-أبداشارك معلوماتك الشخصية في بريد الرد الإلكتروني!إذا كنت تعتقد أن الرسالة مشروعة ، فالرجاء الانتقال إلى موقع الشركة الأصلي للتحقق من المعاملة والعرض والتاريخ المقطعي ونشاط التبرع والأخبار والمطالبات وما إلى ذلك.

إذا ادعى المرسل أنه شخص تعرفه ، فيرجى الاتصال به للتحقق من الرسالة قبل اتخاذ أي إجراءات مقترحة في البريد الإلكتروني.

12. توخي الحذر عند تنزيل أي محتوى من الإنترنت

تتمثل الممارسة المعتادة في نشر الفيروسات وأنواع أخرى من البرامج الضارة بالطرق التالية:

- مرفق البريد الالكتروني

- الإعلان (يسمى الإعلانات الخبيثة)

- البرمجيات والبرامج والتطبيقات المغشوشة

- ملفات الوسائط مثل الأغاني والصور ومقاطع الفيديو وعرض الشرائح

- مرفقات وسائل التواصل الاجتماعي

- رسائل SMS / WhatsApp

كما ذكرنا سابقًا ، إذا تم وضع عدد كبير جدًا من أزرار "التنزيل" بطريقة خادعة ، فهذه أيضًا علامة حمراء.

ستحاول رسائل البريد الإلكتروني أو الإعلانات أو النوافذ المنبثقة التي تحتوي على برامج ضارة جذب انتباهك من خلال الطرق التالية:

- أظهر إحساسًا بالإلحاح.

- أنتج عنصرًا مفاجئًا أو فضولًا.

- تثير مشاعر الفضول أو الخوف أو الذعر.

تتضمن أمثلة هذه الأنواع من الرسائل ما يلي:

- "بسبب انتهاك القواعد ، تم تعليق حسابك.مرفق وثيقة تحتوي على مزيد من المعلومات حول الانتهاكات. "

- "جهاز الكمبيوتر الخاص بك مصاب بفيروس.انقر هنا للحصول على مسح مجاني. "

- "لقد تم إرسال طلبك من xyz.com (أي موقع تجارة إلكترونية معروف جيدًا).إرفاق إيصال معاملتك. " (عندما لا تقدم طلبًا ، قد تشعر بالفضول وترغب في تنزيل المرفق لعرض تفاصيل المعاملة ، يرجى عدم القيام بذلك)

- "تم خصم 5,000 دولار من حسابك المصرفي اليوم.إذا لم تكن قد أكملت المعاملة ، فيرجى النقر فوق هذا الرابط أو تنزيل إيصال المعاملة."(إذا لم تكن قد نفذت المعاملة ، فيرجى التأكد من أن البريد الإلكتروني قانوني باتباع النصائح الموضحة في هذه المقالة قبل تنزيل المرفق: كيفية العثور على بريد إلكتروني مزيف)

إذا وجدت بريدًا إلكترونيًا أو موقعًا إلكترونيًا مزيفًا ، فيرجى عدم تنزيل أي شيء منه.ومع ذلك ، حتى إذا كنت تثق في مرسل البريد الإلكتروني أو موقع الويب ، فاستخدم دائمًا برنامج مكافحة فيروسات قويًا لفحص التنزيل قبل التنزيل.بعد كل شيء ، قد يتم اختراق حسابات البريد الإلكتروني أو مواقع المنظمات أو الأفراد الشرعيين.

13. احذر من الرسائل النصية المخادعة

يرسل المخترق رسائل نصية (تصيد) عبر الرسائل القصيرة إلى المحتال.قد تقدم لك هذه الرسائل النصية القصيرة المزيفة منتجات مجانية أو خصومات للعلامات التجارية المفضلة لديك.قد تسبب الذعر من خلال إرسال رسائل المعاملات المالية الكاذبة.ينتحل المهاجم أيضًا صفة أصدقائك / أقاربك ويطلب منك إرسال الأموال إليهم على الفور.

عادةً ما تحتوي رسائل SMS المزيفة هذه على روابط تعيد توجيه المستخدمين إلى مواقع مصابة أو مواقع تصيد.بعد النقر فوق روابط معينة ، يمكن تنزيل البرامج الضارة تلقائيًا على جهازك المحمول.خلاف ذلك ، قد يحاول المهاجم التلاعب بك لمشاركة معلوماتك الشخصية أو المالية في رسالة الرد.باختصار ، سوف يستخدمون نفس الإستراتيجية في الرسائل النصية القصيرة كما في رسائل البريد الإلكتروني المخادعة.

بعض工具يسمح للمهاجم بإرسال رسالة إليك متخفية كشخص آخر.متى تلقيت مثل هذه الرسالة ، يرجى عدم النقر فوق الارتباط الوارد في الرسالة النصية القصيرة.بدلاً من ذلك ، يرجى زيارة الموقع الأصلي لتأكيد قانونية المعاملة والخصومات وعروض الأسعار والمعاملات وما إلى ذلك.أيضًا ، اتصل بأصدقائك / أقاربك مباشرةً لتأكيد ما إذا كانوا قد أرسلوا الرسالة.إذا كنت تشك في وجود تصيد احتيالي أو رسائل نصية مزيفة ، فيرجى حظر المرسل في أسرع وقت ممكن.

14. لا كسر حماية الجهاز

عادةً ما يقوم الأشخاص بكسر حماية هواتفهم أو الأجهزة الأخرى للوصول إلى التطبيقات المحظورة أو تغيير مزودي الخدمة أو تغيير تخطيط الهاتف والإعدادات.

ولكن إذا كنت تريد تجنب القرصنة ، فإن كسر الحماية (تأصيل لنظام Android) ليس فكرة جيدة!عندما تقوم بكسر حماية الهاتف ، فإنك ستقوم عن غير قصد بتعطيل ميزات الأمان الافتراضية لبعض الشركات المصنعة للهواتف.بالإضافة إلى ذلك ، عند استخدام أدوات أو برامج كسر الحماية ، فإنك ستوفر أذونات على مستوى المسؤول لمطوري التطبيقات الذين تكون نواياهم غير معروفة.لا يمكنهم الوصول إلى جميع بياناتك فحسب ، بل يمكنهم أيضًا إجراء تغييرات غير مصرح بها على إعدادات الجهاز.

باختصار ، عندما تقوم بكسر حماية هاتفك ، فسوف يضعف بشكل خطير أمان جهازك.لذلك ، من أجل إبعاد المتسللين ، يرجى عدم كسر حماية جهازك.

15. نصائح أخرى حول كيفية منع الاختراق

حسنًا ، سنقدم الحيلة الأخيرة حول كيفية منع المتسللين من التطفل.هذه بعض التقنيات البسيطة ولكنها مهمة لمنع المتسللين من التطفل.

- حافظ على تحديث الأجهزة والبرامج وأنظمة التشغيل والتطبيقات إلى أحدث إصدار.

- لا تشارك مطلقًا بيانات اعتماد تسجيل الدخول أو كلمة المرور لمرة واحدة (OTP) أو أي معلومات أخرى متعلقة بالحساب مع أي شخص.

- لا تستخدم شبكة Wi-Fi عامة.إذا لزم الأمر ، استخدم VPN لمنع أي شخص من تحديد هوية جهازك ونقل البيانات أو اعتراضهما.

- استعمالhaveibeenpwned.comلتحديد ما إذا تم اختراق كلمة مرورك في أي خرق للبيانات.

- قم بتخزين النسخة الاحتياطية على منصة سحابية خارجية لجعلها أكثر أمانًا.

- قم بتشغيل فحوصات برامج مكافحة الفيروسات بانتظام.إذا بدأت فجأة في رؤية النوافذ المنبثقة للإعلانات أو النوافذ المنبثقة للتحذير الأمني ، فقد يكون جهازك مصابًا ببرامج إعلانية أو برامج غير مرغوب فيها (PUP).امسح جهازك على الفور باستخدام برنامج قوي لمكافحة البرامج الضارة.

الكلمات الأخيرة حول كيفية منع القرصنة

كلنا نحب استخدام الإنترنت ، لكننا لا ندرك مخاطره.لقد كتبنا هذا المقال للأفراد لمساعدتهم في تحديد التهديدات عبر الإنترنت وتجنب القرصنة.إذا كنت تمثل مؤسسة تجارية وترغب في حماية موقع الويب الخاص بك وعملائك من المتسللين.