وبحسب فاليمايل فإن التوصيل اليومي30 مليارات رسالة بريد إلكتروني مخادعة!عندما تقرأ مثل هذه الإحصاءات المخيفة ، من الواضح أنك تريد معرفة نوع الهجمات الإلكترونية التي يتم تنفيذها عادةً عبر البريد الإلكتروني وكيفية اكتشاف رسائل البريد الإلكتروني المزيفة.تُظهر البيانات المأخوذة من نفس استطلاع Proofpoint أيضًا أن 51٪ من العاملين الأمريكيين لا يمكنهم إخبارك ما هو التصيد الاحتيالي!

ولكن ، على وجه التحديد ، ما نوع الهجمات الإلكترونية التي يتم تنفيذها غالبًا عبر البريد الإلكتروني؟

تظهر بيانات Proofpoint أن هناك 65٪ اعترفت المنظمات بأنها تعرضت لواحد أو أكثر من هجمات التصيد الاحتيالي الناجحة في عام 2019!علاوة على ذلك ، وفقا ل FireEyeتشير التقارير إلى أن 101 من كل 1 رسالة بريد إلكتروني تحتوي على برامج ضارة!حان الوقت الآن لمعرفة أنواع الهجمات باستخدام البريد الإلكتروني.

في الوقت الحاضر ، مجرمو الإنترنت أذكياء جدًا.عادة لا يرسلون إليك نوع "أمير نيجيريا" أو "يانصيب 1000 ملايين دولار" من رسائل البريد الإلكتروني الاحتيالية (على الرغم من أن بعضها سيستمر في الإرسال).بدلاً من ذلك ، سيحاولون إرسال رسائل بريد إلكتروني إبداعية ومدروسة جيدًا ، وقد لا تتمكن من رفض النقر.هذا هو السبب في أن الوقت قد حان لإعلامك بأنواع الاحتيال السبعة الأكثر شيوعًا التي ينشرها المهاجمون باستخدام البريد الإلكتروني.سنناقش أيضًا التأثير أو الضرر الناجم عن رسائل البريد الإلكتروني هذه وكيف يمكن استخدامها لخداع الضحايا والاحتيال عليهم.

ما نوع الهجمات الإلكترونية التي يتم إجراؤها عادةً عبر البريد الإلكتروني؟

التصيد

ليس هناك شك في أن التصيد هو أحد أكثر أنواع الهجمات الإلكترونية شيوعًا التي يقوم بها المهاجمون عبر البريد الإلكتروني.يعني التصيد الاحتيالي استخدام استراتيجيات مختلفة لخداع المستخدمين لاتخاذ إجراءات لا ينبغي عليهم (ولن يفعلوها عادةً).هذه الإجراءات تجعلهم ضحايا لأنواع مختلفة من الهجمات الإلكترونية.على الرغم من أن التصيد الاحتيالي يمكن أن يحدث من خلال قنوات أخرى (المكالمات الهاتفية والرسائل النصية وما إلى ذلك) ، فإن البريد الإلكتروني هو النظام الأساسي الأكثر شيوعًا لتنفيذ عمليات التصيد الاحتيالي.

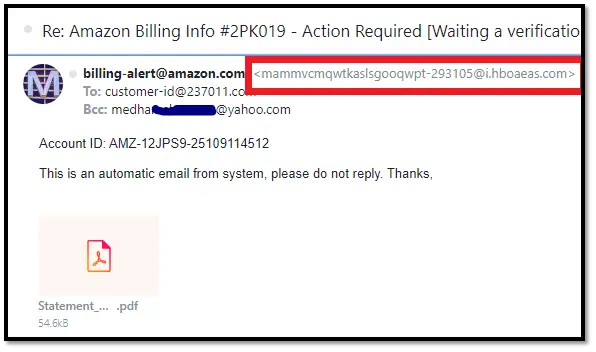

يعد انتحال البريد الإلكتروني أحد أكثر تقنيات التصيد الاحتيالي نجاحًا عبر البريد الإلكتروني.هنا ، يقوم المهاجمون (الأشرار) بانتحال شخصية الآخرين (مثل الموردين أو الزملاء أو المشرفين أو المنظمات الموثوقة) من أجل كسب ثقة مستلمي البريد الإلكتروني وخداعهم:

- شارك معلوماتهم الشخصية ،

- تحويل الأموال أو إجراء معاملات العملة الاحتيالية الأخرى ،

- قم بزيارة موقع ويب تالف ، أو

- قم بتنزيل المرفقات التي تحتوي على برامج ضارة.

بالطبع ، ليست كل عمليات الاحتيال عبر البريد الإلكتروني تصيدًا احتياليًا.لكن التصيد الاحتيالي عبر البريد الإلكتروني هو مصطلح عام يصف العديد من عمليات الاحتيال القائمة على البريد الإلكتروني والتي سنغطيها في هذه المقالة.

غالبًا ما تحتوي رسائل التصيد الاحتيالي على مرفقات ضارة وروابط تصيد

غالبًا ما يقوم المحتالون بتضمين روابط خادعة أو خبيثة (أو مرفقات مصابة) في رسائل البريد الإلكتروني الخاصة بهم ويقومون بتكوين محتوى جسدي بطريقة تدفعك إلى النقر فوقها.عادة ، سيحاولون الحصول على استجابة عاطفية منك ، مثل الذعر أو الإثارة أو الغضب أو الإحباط أو الترفيه أو الفضول لإغرائك بالنقر فوق الارتباط.لكن ما هي أضرار هذه الروابط؟

- [R موقع الويب الخاص بالبرامج الضارة للمستلمين edirect. هذه المواقع مليئة بالفيروسات وأحصنة طروادة وفيروسات الكمبيوتر والبرامج الإعلانية وبرامج التجسس وما إلى ذلك.عادةً ما يتم إخفاء البرامج الضارة في الإعلانات (تسمى الإعلانات الضارة) أو الأغاني أو مقاطع الفيديو أو الصور أو عروض الشرائح أو ملفات PDF أو المحتوى الوسيط أو أنواع مماثلة من الكائنات.سيتم تنزيل بعض البرامج الضارة المتقدمة على جهازك بمجرد وصولك إلى موقع الويب ، حتى إذا لم تقم بالنقر فوق أي شيء.لذلك ، بمجرد النقر فوق الارتباط ، سيتم تنزيل البرنامج الضار على جهازك.

- كبيرEAD تذهب للصيد 網站網站صغير. عادةً ما تبدو مواقع التصيد الاحتيالي مثل المواقع الشرعية المعروفة.هنا ، يُطلب من المستخدمين إدخال معلوماتهم السرية من خلال نموذج ، واستخدام بيانات اعتمادهم لتسجيل الدخول وحتى إجراء المعاملات المالية.وغني عن القول أن مثل هذه المعلومات لن تصل أبدًا إلى شركة شرعية.بدلاً من ذلك ، أرسلها مباشرةً إلى المتسللين الذين لديهم خطط ضارة.

هجوم صيد الحيتان

في هذا النوع من الاحتيال عبر البريد الإلكتروني ، يستهدف المهاجمون موظفين معروفين مثل الرؤساء التنفيذيين والمدراء التنفيذيين والمدراء الماليين ومديري العمليات وكبار المديرين.هذا هجوم مخصص للغاية يستخدم فيه المحتال بصبر مصادر مختلفة عبر الإنترنت والرسمية ، بالإضافة إلى الهندسة الاجتماعية لجمع معلومات حول الهدف.قد يقومون أيضًا بإنشاء مواقع ويب أو مستندات أو ملفات تعريف وسائط اجتماعية مزيفة لجعل الضحية تبدو شرعية.

بعد التخطيط الدقيق ، أرسل المهاجم بريدًا إلكترونيًا إلى الهدف الذي شكل مصدرًا شرعيًا للمعلومات وطلب منه اتخاذ الإجراءات التي لا ينبغي اتخاذها.

مثال: أرسل المهاجم رسائل بريد إلكتروني تمثل مديري البنوك الذين تعاملت معهم الشركة لسنوات عديدة.ذكر البريد الإلكتروني أن البنك المستهدف يجب أن يغير كلمة المرور على الفور من خلال النقر على الرابط المحدد ، لأن البنك لاحظ نشاطًا غير عادي في حسابه.أصيب المستلم بالذعر ونقر على رابط أعاد توجيهه إلى موقع تصيد مشابه تمامًا لموقع البنك الأصلي.هنا ، يُطلب من الضحية إدخال معرف المستخدم وكلمة المرور القديمة وكلمة المرور الجديدة.بمجرد قيامهم بذلك ، كان لدى المهاجم بيانات اعتماد الحساب المصرفي الرسمي للشركة!

هجوم البريد الإلكتروني للأعمال (BEC) وهجوم حساب البريد الإلكتروني (EAC)

إذا كنت صاحب عمل وترغب في معرفة نوع الهجمات الإلكترونية التي يتم إجراؤها عادةً عبر البريد الإلكتروني ، فيجب عليك الانتباه إلى BEC.مثل الكثير من هجمات صيد الحيتان ، ترتبط عمليات احتيال BEC أيضًا بالمديرين التنفيذيين ، ولكن بطريقة مختلفة.هنا ، المهاجم لا يستهدف واحدًا أو أكثر من كبار المديرين التنفيذيين ، ولكنه يستهدف الموظفين ذوي الرتب المتوسطة والمنخفضة.قد يرسلون أيضًا رسائل بريد إلكتروني إلى الموظفين الذين يتظاهرون بأنهم شخص في مؤسسة تابعة لجهة خارجية (عادةً ما يتعاملون مع تلك الشركة).

غالبًا ما تتضمن عمليات الاحتيال BEC مجرمي الإنترنت الذين يتظاهرون بإرسال رسائل بريد إلكتروني من حسابات مستخدمين شرعيين.ومع ذلك ، إذا تمكنوا من الوصول إلى الحسابات الحقيقية لهؤلاء المستخدمين ، فسوف يدخلون ما يسمى بمجال تسريب حساب البريد الإلكتروني (EAC).

تحقق من بعض أمثلة سيناريوهات BEC:

- يرسل المحتال بريدًا إلكترونيًا إلى قسم الموارد البشرية ، يتظاهر بأنه شخص يعمل في الشركة ، ويطلب تغيير رقم الحساب المصرفي في السجل لتحويلات الراتب في المستقبل.وغني عن القول أن الحساب المصرفي الجديد يخص المهاجم نفسه.

- يرسل المهاجم بريدًا إلكترونيًا يتظاهر بأنك الرئيس / المشرف أو المشرف ويطلب منك إرسال بعض المستندات أو المعلومات المهمة في الرد.

- يبدو أن رسائل البريد الإلكتروني التي تبدو شرعية تأتي من قسم تكنولوجيا المعلومات لديك.يوجه المستلم لتثبيت أو تحديث البرنامج الذي يرفقه بالبريد الإلكتروني.ولكن في الواقع ، جاء البريد الإلكتروني من محتال ، ويمكن أن يكون البرنامج حصان طروادة أو أنواع أخرى من البرامج الضارة.

- يطلب منك مديرك إجراء مدفوعات للموردين أو الفروع المنتظمة وتقديم رقم حسابك المصرفي في البريد الإلكتروني.إذا كنت تعتقد أن البريد الإلكتروني شرعي ، فاتبع التعليمات وقم بتحويل الأموال بدون قصد إلى الحساب المصرفي للمهاجم.

هذه فقط أمثلة قليلة.لكن BEC يمكن أن يكون خطيرًا جدًا.وفقًا لمكتب التحقيقات الفيدرالي 2020 تقرير جرائم الإنترنتبسبب مزيج من عمليات الاحتيال BEC و EAC ، خسرت الشركة أكثر من 18 مليار دولار.

الاحتيال في إعلانات الدفع بالنقرة (انقر الاحتيال)

تمامًا مثل الإستراتيجية السابقة ، سيرسل المهاجم رسالة بريد إلكتروني مغرية توجهك إلى موقع الويب.لكن لا توجد برامج ضارة أو صفحة تسجيل دخول مزيفة على هذا الموقع.بدلاً من ذلك ، هذا موقع ويب حميد به الكثير من الإعلانات.الطريقة التي يكسب بها مالكو مواقع الويب الأموال هي من خلال جذب أكبر عدد ممكن من المستخدمين إلى موقع الويب الخاص بهم.وبهذه الطريقة ، يمكنهم طلب المزيد من مشاهدات الصفحة وعمولات الدفع لكل نقرة (PPC) للحصول على أرقام أعلى.

但是،بعض انقر فوق عملية احتيالإنه خبيث بطبيعته.هدفهم هو استنفاد ميزانية الإعلانات الرقمية للشركة عن طريق وضع أكبر عدد ممكن من النقرات الخاطئة على الإعلانات.على الرغم من أن مجرمي الإنترنت غالبًا ما يستخدمون برامج الروبوت لهذا الغرض ، إلا أنهم يستخدمون أحيانًا رسائل البريد الإلكتروني المخادعة لجذب مستخدمين حقيقيين.

يجذب المرسل المستخدمين عن طريق إرسال رسائل بريد إلكتروني تحتوي على روابط معاملات مزيفة أو "آخر أخبار" مزيفة أو روابط أخرى تحث المستخدمين على النقر.ومع ذلك ، عندما يصل المستلم إلى موقع الويب ، لا يوجد شيء على موقع الويب موعود به عبر البريد الإلكتروني.لذلك ، لا يعد المستخدمون أكثر من مجرد بيادق للمحتالين ، بحيث يمكن للمحتالين جني المزيد من الأموال منهم بجعلهم يشاهدون الإعلانات.

الهجمات التي تستند إلى مرفقات البرامج الضارة

في هذا النوع من الهجمات ، يقوم مجرمو الإنترنت بتضمين البرامج الضارة في البريد الإلكتروني نفسه من خلال الصور المضمنة أو المرفقات الأخرى.سيستخدم المهاجم لغة عاجلة أو مقنعة لخداعك لفتح المرفق أو تنزيله.قد يرسلون لك مرفقات أو روابط تشبه

- إيصال الحوالة

- إشعار البنك ،

- التحذير يحذر من توقف الملف عن خدمات معينة ،

- تفاصيل المقابلة أو خطاب القبول ، أو

- العناصر المجانية ذات الأهمية ، مثل البرامج أو الكتب.

بالطبع ، بمجرد فتح هذه الروابط أو استخدام المرفقات ، سيتم تثبيت البرامج الضارة على جهازك.بعد أن تغزو البرامج الضارة جهازك ، يمكنها:

- اشاهدك

- اسرق بياناتك المهمة ،

- مراقبة وتسجيل سلوكك ،

- تأمين البيانات أو الأجهزة لابتزاز الأموال (المعروف باسم هجوم رانسوم وير) ،

- استخدم جهازك كروبوت لتنفيذ هجمات إلكترونية (تسمى هجمات الروبوتات) ،

- عرض الإعلانات المسيئة ،

- استخدم عميل البريد الإلكتروني وملف تعريف الوسائط الاجتماعية لإرسال رسائل بريد إلكتروني أو رسائل للتصيد الاحتيالي

مبيعات وهمية / احتيال ترويجي

تستخدم بعض الشركات عبر الإنترنت استراتيجية التسويق عبر البريد الإلكتروني غير الأخلاقية.يرسلون رسائل بريد إلكتروني إلى عملاء جدد أو حاليين ، ويقدمون بعض العروض والخطط والخصومات "الجيدة جدًا".ومع ذلك ، عند زيارة الموقع والمشاركة فيه ، سيمنحونك خصمًا أقل من السعر الموعود به في البريد الإلكتروني ويوفرون لك خصمًا أقل.

Ë xample : ترسل لك الشركة X رسالة بريد إلكتروني تحتوي على نص "خصم 70٪ على جميع الملابس إذا كنت تستخدم رمز القسيمة خصمًا بنسبة 70٪".تقوم بالنقر فوق البريد الإلكتروني ، وتصفح المنتجات ، ثم إضافة ملابسك المفضلة إلى عربة التسوق.ولكن عند تسجيل المغادرة عند التقدم للحصول على القسيمة ، فإنها لا تعمل.ستظهر لك رسالة خطأ تفيد بأن القسيمة قد انتهت صلاحيتها وستحصل على كوبون بديل "صالح" بخصم 30٪.

في المثال أعلاه ، لا يزال بعض المستهلكين يختارون الشراء لأنهم أمضوا الكثير من الوقت في التحمير ووضع قائمة مختصرة للمنتجات.سيتخلى المستخدمون الآخرون المحبطون عن عربة التسوق.ومع ذلك ، فإن وظيفة تحليلات موقع الويب سوف تتبع سلوكهم واستخدام هذه المعلومات في حملات الدفع لكل نقرة (PPC) لعرض الإعلانات المستهدفة والمخصصة.

دافعان رئيسيان للهجمات السيبرانية المستندة إلى البريد الإلكتروني

ما الذي يحاول مجرمو الإنترنت فعله في هذا النوع من الاحتيال عبر البريد الإلكتروني؟الدافعان الرئيسيان هما البيانات ، التي يمكن سرقتها وبيعها أو استخدامها في الجرائم المتعلقة بسرقة الهوية ، وكذلك المال أو المكاسب المالية الأخرى.هناك دوافع أخرى ، مثل التجسس أو الانتقام أو غيرها من الأجندات الشخصية أو السياسية ، لكننا لا نهتم بهذه الدوافع اليوم.

سرقة البيانات

سرقة البيانات نفسها ليست نوعًا من الهجمات الإلكترونية ، ولكنها نتيجة لها.تعد البيانات جزءًا مهمًا من العديد من أنواع الجرائم التي تتضمن سرقة الهوية والابتزاز (مثل هجمات برامج الفدية) والخداع.يحب مجرمو الإنترنت سرقة البيانات ، حتى يتمكنوا من استخدامها لتنفيذ أنواع أخرى من الهجمات الإلكترونية ، أو المتاجرة بها أو بيعها لأشخاص سيئين آخرين ، أو استخدامها لأغراض أخرى.

الطريقة التي يرسل بها المهاجم بريدًا إلكترونيًا هي أنك على استعداد لمشاركة معلوماتك السرية معهم!على سبيل المثال ، سيتظاهرون بأنهم الرئيس الذي طلب إرسال بعض الملفات الإلكترونية إليك على الفور.ألا تجرؤ على إرسالها؟وبالمثل ، ينتحل المهاجم نفسه

- الأصدقاء / الأقارب ،

- شركة معروفة

- مصرف،

- توظيف الأفراد

- وكالات الحكومة،

- شركة المرافق

- معهد التربية

- مدرس / أستاذ ، إلخ.

يطلبون منك أحيانًا إرسال معلوماتك الخاصة ، مثل العنوان الفعلي ورقم الهاتف ورقم الضمان الاجتماعي وتاريخ الميلاد والمعلومات الصحية والدخل وما إلى ذلك.غالبًا ما يسألون عن المعلومات السرية لمؤسستك ، مثل تفاصيل العملاء ، والمعرفة الفنية ، والأسرار التجارية ، والبيانات المالية السرية ، وما إلى ذلك.

على سبيل المثال: يتظاهر المحتال بأنه مجند من شركة كبيرة ، قائلاً إنهم وظفوك.كجزء من الخطة ، يطلبون منك تقديم تفاصيل شخصية باسم إجراء فحص الخلفية ويقولون إنهم بحاجة إلى رقم الضمان الاجتماعي الخاص بك لفحص الائتمان والأغراض المتعلقة بالضرائب.

نظرًا لأن هذه عمليات شائعة تتعلق بالتوظيف ، فلن تجد أي شيء مريب ويمكنك تقديم جميع المستندات عند الطلب.ومع ذلك ، عندما تكتشف أن هذه عملية احتيال ، فإن مجرمي الإنترنت لم يعدوا موجودين منذ فترة طويلة.يختفون بعد تلقي معلوماتك ، أو يستخدمونها لتنفيذ جرائم تتعلق بسرقة الهوية ، أو بيعها لمهاجمين آخرين على شبكة الإنترنت المظلمة.

الاحتيال المالي

كما يشير العنوان ، استخدم المهاجم البريد الإلكتروني لإجراء معاملات مالية احتيالية.في بعض الأحيان سوف يستبدلون رقم بطاقة الدفع الخاصة بك أو تفاصيل الحساب المصرفي.عادة ، سيطلبون منك إرسال الأموال إليهم.فيما يلي ثلاثة أمثلة من هذه السيناريوهات:

- يرسل مجرمو الإنترنت بريد إلكتروني يشكل منظمة خيرية. شاركوا في رسائلهم صور الضحايا وطلبوا منك تقديم تبرعات لمساعدتهم.لكن الصورة مزيفة

- كذاب ينتحل صفة توظيف الأفراد ،شركتها مطالبة أنت تتحمل بعض التكاليف المقدمة. قد يطلبون منك شراء مواد تدريبية ، قائلين إن هذا أحد متطلبات عملية التدريب.أو قد يطلبون المال لإجراء فحوصات الخلفية.

- يتظاهر الشخص السيئ بأنه شركة كبيرة تتعامل معك ويقودك إلى موقع ويب مزيف. قد يعيدون توجيهك إلى مجالات السطو الإلكتروني (أي المجالات التي تشبه العلامات التجارية / الشركات الشهيرة) ، مثل amzon.com أو facbook.com أو welsfargo.com ، لخداعك لدفع ثمن المنتجات أو الخدمات.

لخص "نوع الهجمات الإلكترونية التي يتم إجراؤها عادةً عبر البريد الإلكتروني"

نأمل أن تساعدك هذه المقالة في فهم أنواع الهجمات الإلكترونية التي تستخدم البريد الإلكتروني كناقل للهجوم.الآن لديك فكرة أفضل عن كيفية حماية نفسك ومؤسستك من خلال تحديد رسائل البريد الإلكتروني المزيفة.