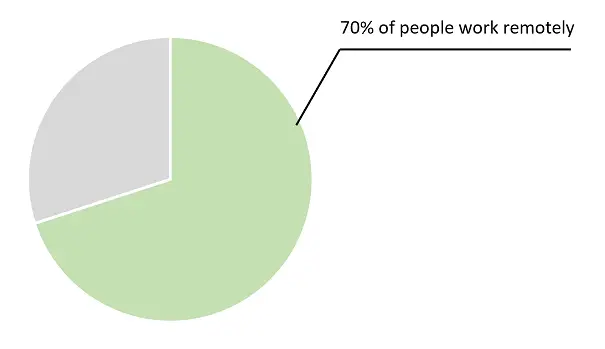

انتشرت سياسات "العمل من المنزل" في جميع أنحاء المنظمة.اليوم.يعمل 70٪ من الأشخاص في جميع أنحاء العالم عن بُعد مرة واحدة على الأقل في الأسبوع ، ويعمل 53٪ عن بُعد على الأقل نصف الوقت في الأسبوع.

ومع ذلك ، مع الانتشار المستمر لـ COVID-19 ، أصبح من الشائع أن يخرج الموظفون إلى العمل ؛ومن المرجح أن يستمر هذا الاتجاه.

العمل من المنزلجلب الفوائد للموظفين وأصحاب العمل في شكل مرونة أكبر وإنتاجية أعلى وأرباح أعلى.

ومع ذلك ، تأتي مع هذه الفوائد مخاطر خطيرة.تعزز سياسات WFH هذه الاستخدام المتزايد للجهات الفاعلة السيئة بأجهزة ضارة (التلاعب بالأجهزة بقصد ضار) نظرًا لوجود المزيد من نقاط الدخول وإجراءات الأمان الأقل (لأن WFH يرتبط عادةً بـ BYOD).

يمكن أن تنفذ الأجهزة الطرفية المزيفة وغرسات الشبكة أشكالًا مختلفة من الهجمات ، بما في ذلك انتشار البرامج الضارة ، وتسرب البيانات ، وهجمات الرجل في الوسط (MiTM) ، واستنشاق الشبكة ، وما إلى ذلك.يمكن أن تكون عواقب الهجوم هائلة ، وغالبًا ما تتضمن التكاليف المالية وتكاليف السمعة والتكاليف القانونية ، والتي تريد أي منظمة تجنبها.

بالإضافة إلى تنفيذ الهجمات الضارة ، يكاد يكون من المستحيل اكتشاف أجهزة اللصوص ، لذا فهي تشكل تهديدًا كبيرًا.تعتبر الأجهزة الطرفية الخادعة غرسات HID وشبكة شرعية.

عند تشغيلها على الطبقة 1 (الطبقة المادية) ، يمكن عدم اكتشافها تمامًا ، وهو أمر لا تغطيه حلول برامج الأمان الحالية.لذلك ، لن تصدر الأجهزة المارقة أي إنذارات.

ما هي المخاطر؟

البيانات

يتطلب العمل عن بعد مشاركة المعلومات.عندما يعمل الموظفون في نقاط اتصال Wi-Fi عامة ، يتم نشر المعلومات من خلال شبكات غير آمنة.

يعد الوصول إلى سطح المكتب البعيد ميزة شائعة للعمل عن بُعد ، وهو أمر محفوف بالمخاطر أيضًا.حتى إذا كان الفرد يعمل على شبكة خاصة آمنة ، فإن أجهزة أولئك الذين يشاركون سطح المكتب (الذي يحتوي على معلومات حساسة) معه قد لا تكون محمية بشكل كافٍ ، وقد تكون أجهزة التوجيه التي تتصل بها هذه الأجهزة قد تعرضت للاختراق.

البيانات هي الجانب الأكثر أهمية الذي يجب مراعاته عند العمل عن بعد ، لأنها تعني أن الجهات الخبيثة قد تسبب ضررًا للمنظمة دون الوصول المادي إلى مبانيها.

أمن غير كاف

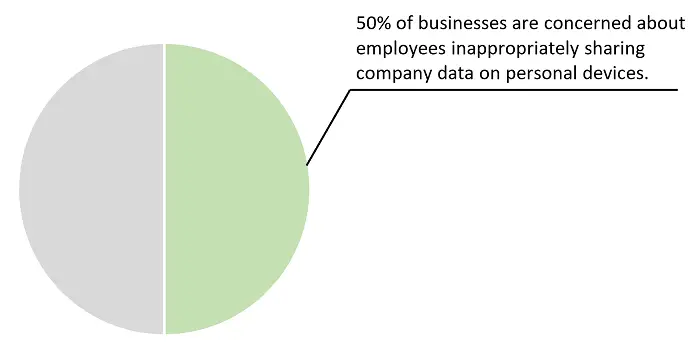

نظرًا لأن WFH عادةً ما يعني استخدام الأجهزة الشخصية لأغراض العمل ، فإن هذه الأجهزة الشخصية هي أهداف جذابة بسبب عدم وجود تدابير أمنية كافية.50٪ من الشركات التي تسمح أحضار الجهاز الشخصي (BYOD) تتعرض للاختراق من قبل الأجهزة المملوكة للموظفين.بدون ميزات سلامة مناسبة ، يكون منع السلوك غير المبالي للموظفين أكثر صعوبة.نتيجة لذلك ، تشعر حوالي 50٪ من الشركات في جميع أنحاء العالم بالقلق من مشاركة الموظفين لبيانات الشركة بشكل غير صحيح من خلال أجهزتهم الشخصية المستخدمة لأغراض العمل.

عمل الموظف

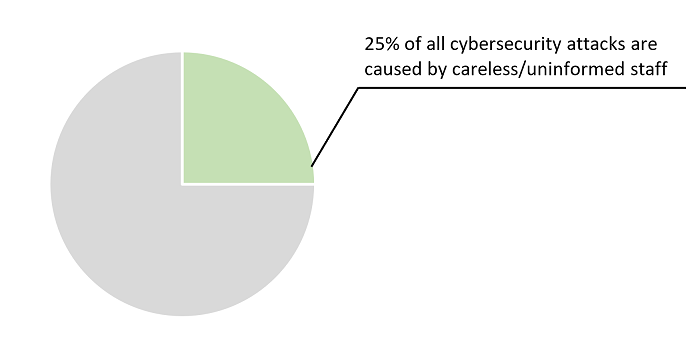

يتسبب الموظفون المهملون / غير المدركين في ربع هجمات الأمن السيبراني ، والعمل عن بُعد يزيد فقط من فرص حدوث ذلك.قد لا يلاحظ الموظفون المحتوى المتصل بأجهزتهم.بالإضافة إلى ذلك ، عند العمل عن بُعد ، يكون الاتصال بنقاط اتصال Wi-Fi العامة أمرًا شائعًا ، ولكن الخطر كبير لأن جهاز التوجيه قد يكون تعرض للاختراق بواسطة غرسة شبكة ، مما يسمح للمجرمين بالوصول عن بُعد ومعالجة البيانات الموجودة على الشبكة وتوصيل الأجهزة.

الموظفين الخبثاءمنظمةتشكل تهديدا خطيراخاصة عند العمل عن بعد لان لا احد يتجسس عليهم.قد يستخدم هؤلاء الموظفون الخبثاء الأجهزة الخبيثة لتنفيذ الهجمات.

طرق تقليل المخاطر

1) سياسة العمل عن بعد

أول شيء يجب القيام به هو صياغة سياسة العمل عن بعد ، وتحديد كيفية عمل الموظفين عن بُعد ؛هل يعني ذلك تعديل سياسة BYOD ، أو مطالبة الموظفين باستخدام الأجهزة التي تصدرها الشركة فقط ، وتحديد مدى قدرة الموظفين على العمل دون قيود.يجب أن تتم الموافقة على سياسة العمل عن بعد من قبل مجموعة من أصحاب المصلحة للتأكد من أنها تظهر الكفاءة بناءً على مصالح جميع الأطراف ذات الصلة بالشركة.قد يتم تضمين إجراءات الحد من المخاطر التالية في أحكام هذه السياسة.

2) مبدأ الامتياز الأقل

يسمح هذا للموظفين بالوصول إلى البيانات التي يحتاجون إليها فقط لأداء عملهم ، وبالتالي تقليل كمية البيانات التي يتم الوصول إليها من أجهزة الموظفين.نظرًا لأن تسرب البيانات يعد أحد أكبر المخاطر عند العمل عن بُعد ، في حالة حدوث هجوم ، فإن مبدأ الامتياز الأقل سيقلل من كمية البيانات المسروقة.

3) عدم الثقة في الوصول إلى الشبكة

استنادًا إلى مبدأ "لا تثق أبدًا ، تحقق دائمًا" ، تضمن ZTNA عدم منح الثقة تلقائيًا.يجب منح الوصول على أساس "الحاجة إلى المعرفة" ، على أساس أقل امتيازًا ، وتحديده من خلال سياسة مصاغة بعناية.لذلك ، تدرك ZTNA أن الثقة هي نقطة ضعف ، لذلك يمكنها منع الحركة الجانبية ؛التكنولوجيا الرئيسية المستخدمة من قبل الجهات الخبيثة كنقطة وصول ليست عادة هدفهم الفعلي.لذلك ، يجعل ZTNA الهجوم أكثر تعقيدًا وإزعاجًا.

4) الشبكة الافتراضية الخاصة

تقوم VPN بإنشاء نفق مشفر بين جهاز المستخدم والإنترنت.يمكن للموظفين الوصول إلى ملفاتهم عن بُعد دون "مراقبة" لأنه لا يمكن لأي شخص بين المستخدم والخادم الذي يتصلون به الوصول إلى البيانات التي يتم نقلها ، وبالتالي توفير حماية أفضل لزرع الشبكة.تعد VPN ضرورية عند العمل عن بُعد ، لأنه عند الاتصال بشبكة Wi-Fi عامة ، فليس من المؤكد أبدًا من قام بإعدادها أو من يتصل بها.

5) تعليم وتدريب الموظفين

تتمثل إحدى أهم الطرق لتقليل المخاطر الإلكترونية في تعزيز تعليم الموظفين وتدريبهم على هذا الموضوع.على سبيل المثال ، لا يمكن منع الهندسة الاجتماعية إلا من خلال زيادة التدريب والوعي.تحتاج المنظمات إلى التأكيد على مخاطر توصيل الأجهزة الطرفية بأجهزتها وجعلها تشك في مصدر الأجهزة الطرفية.يجب دائمًا شراء الأجهزة الطرفية من مصادر حسنة السمعة ، مثل Apple.سيضمن حمل أجهزة الشحن المحمولة عند العمل خارج المنزل استخدام الموظفين لأجهزة طرفية موثوقة.بالإضافة إلى ذلك ، يجب أن يعرف الموظفون عدم السماح للآخرين باستخدام المعدات التي يستخدمونها لأغراض العمل.

6) برنامج التخفيف من الأجهزة الخادعة

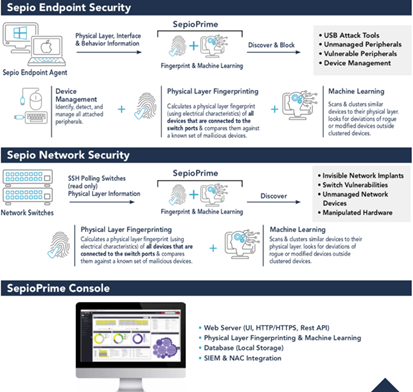

أفضل طريقة لتقليل مخاطر هجمات الأجهزة المارقة هي تنفيذ برنامج Rogue Device Mitigation ، والذي يمكنه اكتشاف أدوات الهجوم هذه واتخاذ الإجراءات لمنع نجاحها.توفر Sepio Systems مثل هذه البرامج لحماية نقاط النهاية والشبكات.

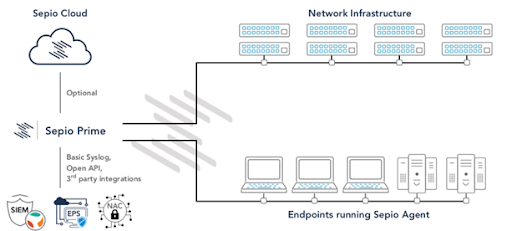

حلول نظام Sepio

أنظمة Sepioرائدة في سوق Rogue Device Mitigation (RDM) ، مما أدى إلى تعطيل صناعة أمان الشبكة من خلال اكتشاف هجمات الأجهزة المخفية.باعتباره الحل الأمني الوحيد لهجمات الطبقة المادية ، يوفر Sepio Prime لفرق الأمان رؤية شاملة في الوقت الفعلي لأصول أجهزتهم وسلوكهم.

تسمح وحدة تنفيذ السياسة الشاملة للمسؤولين بتحديد قواعد استخدام الجهاز الدقيقة بسهولة ومراقبة البنية التحتية الخاصة بهم وحمايتها بشكل مستمر.باستخدام مزيج من تقنية التعرف على بصمات الأصابع المادية وتحليل سلوك الجهاز ، يمكن أن يوفر حل Sepio المخصص للبرامج فقط اكتشافًا فوريًا واستجابة لأي تهديد أو محاولة تخريب من العناصر التي تم التلاعب بها أو المصابة.