Ubuntu 修復了標準用戶可以獲得 root 權限的錯誤

GitHub 研究員 Kevin Backhouse 只需要幾個命令就可以表明普通用戶將成為對系統具有完全訪問權限的管理員。

Ubuntu 開發人員修復了許多漏洞,使標準用戶更容易獲得 root 權限。

GitHub 研究員 Kevin Backhouse 在上週二發表的一篇文章中寫道:“這篇博文是關於一種增加 Ubuntu 權限的令人驚訝的直接方法。” “只需在終端上執行一些簡單的命令並單擊幾下鼠標,標準用戶就可以為自己創建一個管理員帳戶。”

第一系列命令觸發了一個名為 account service 的守護進程中的拒絕服務錯誤,顧名思義,它用於管理計算機上的用戶帳戶。

為此,Backhouse 創建了一個符號鏈接,將名為 .pam_environment 的文件鏈接到 /dev/zero,更改區域語言設置,並向帳戶服務發送 SIGSTOP。

在一些額外命令的幫助下,Backhouse 能夠設置一個計時器,讓他有足夠的時間在帳戶服務崩潰之前註銷帳戶。正確完成後,Ubuntu 將重新啟動並打開一個窗口,允許用戶創建一個新帳戶,您猜對了,該帳戶具有 root 權限。

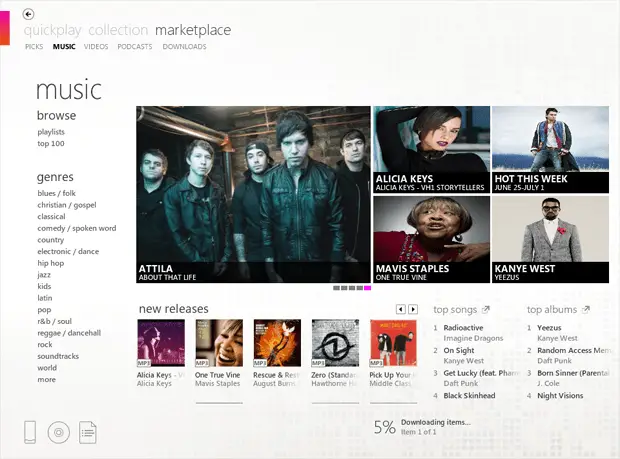

視頻顯示了管理員帳戶的創建

Backhouse 表示,Ubuntu使用了帳戶服務的修改版本,其中包含原始版本中未包含的代碼。額外的代碼在主目錄中查找 .pam_environment 文件。當使文件成為 /dev/zero 的符號鏈接時,.pam_environment 陷入無限循環。

黑客中涉及的第二個錯誤存在於 GNOME 顯示管理器中,該管理器管理用戶會話和登錄屏幕。顯示管理器,通常縮寫為gdm3,當它檢測到當前沒有用戶存在時,也會觸發操作系統的初始配置。

“gdm3 如何檢查系統上有多少用戶?” 巴克豪斯反問。“您可能已經猜到了:詢問守護程序帳戶!那麼如果帳戶守護進程沒有響應會發生什麼?相關代碼在這裡。”

只有當有人在易受攻擊的機器上具有物理訪問權限和有效帳戶時,才能觸發這些漏洞。它僅適用於桌面版本的 Ubuntu。

解決方案

開源操作系統維護人員上周修復了這些錯誤。Backhouse 說他偶然發現了這些漏洞,他在上面鏈接的博客文章中有更多的技術細節。