子域租賃詐騙如何促成 ads.txt 廣告欺詐

多年來,在線廣告行業遭受了多次廣告欺詐,尤其是通過域欺騙等技術未經授權銷售廣告庫存。

為了解決這個問題,IAB 在 2017 年推出了一項新協議,以 ads.txt(授權數字經銷商的縮寫)的形式打擊此類非法行為。

但這並沒有阻止欺詐者出售虛假廣告庫存。不久之後,一些解決方法在實踐中。並且有多份報告稱,新的機器人驅動操縱以出售未經授權的廣告庫存並產生虛假視圖。

參考文獻:

#1欺詐者操縱 ads.txt 出售虛假庫存 – DoubleVerify Fraud Lab

#2最新的 ads.txt 欺詐:404bot

儘管如此,廣告技術領域的研究人員(DoubleVerify、Integral Ad Science等)可以在早期識別此類基於機器人的廣告欺詐模式,並採取可操作的措施來阻止它們。

然而,現在出現了一種全新的數字廣告欺詐,它不僅影響到廣告商,而且影響到整個網絡社區。

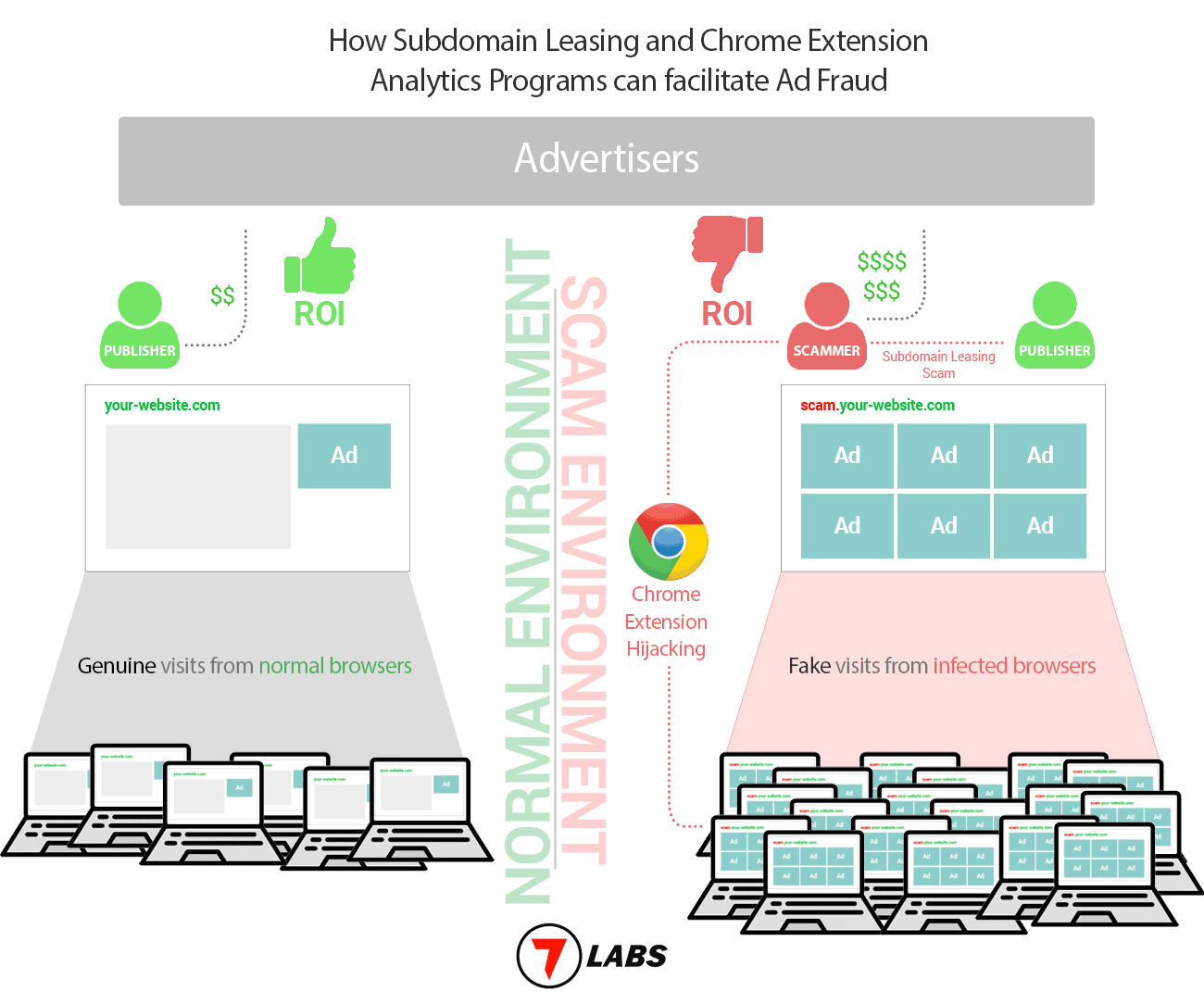

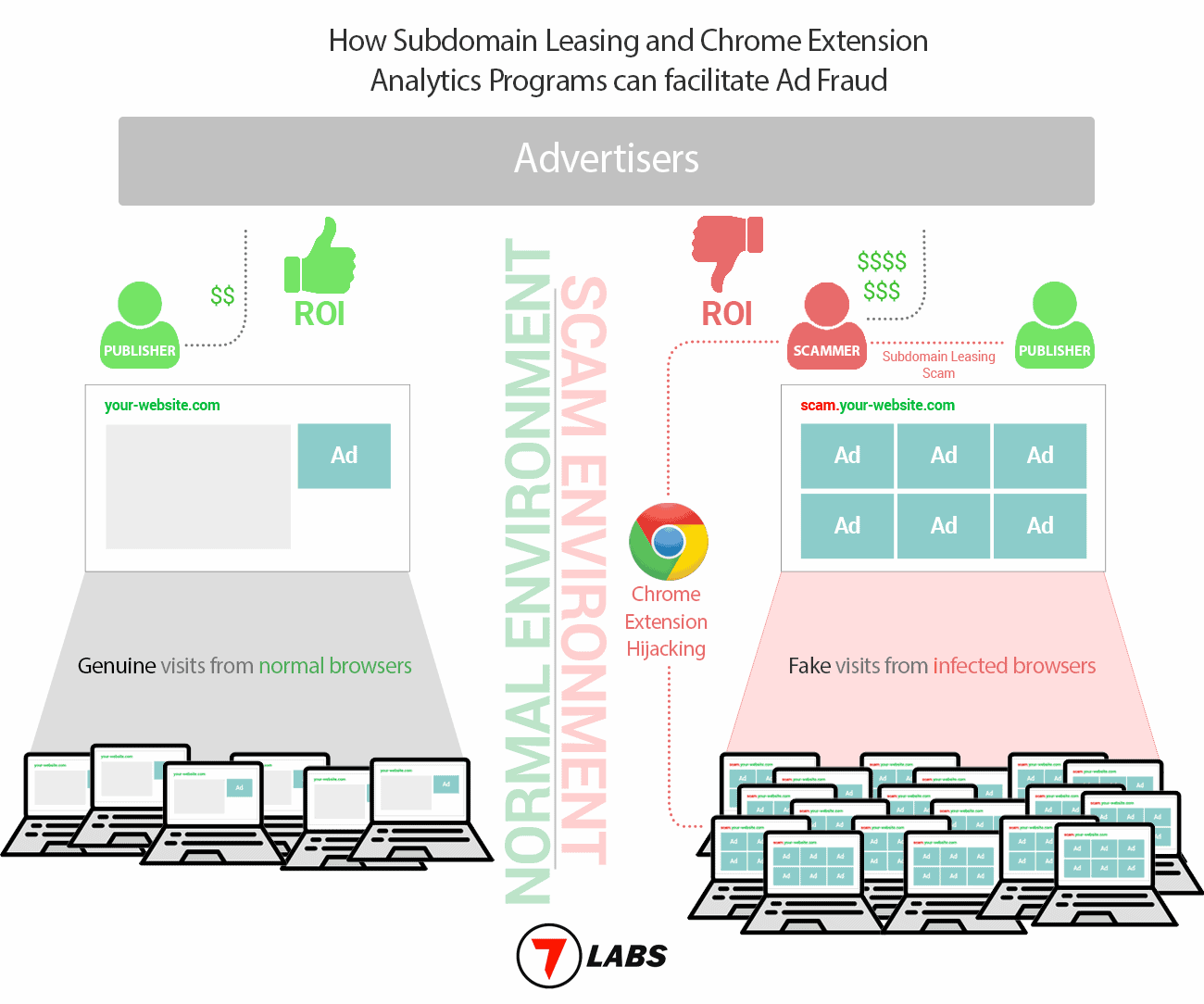

我們最近成為詐騙行動的受害者,並在進行研究時發現了更大的圖景。這種新穎的廣告欺詐在三個層面上運作。

子域租賃或域接管

肇事者通常會接觸具有良好域權限的中小型出版商,說服他們參與看似有益的子域租賃計劃。出版商被引誘認為子域租賃計劃對他們來說是安全的,並且是一個不錯的被動收入流。

作為入職流程的一部分,肇事者說服發布商通過更新他們的 CNAME 記錄以及共享域的 Google Analytics 細分報告來為他們提供對租用子域的控制權。此外,他們還指示發布商使用肇事者選擇的賣家列表更新根域的 ads.txt 文件。

中小型發布商通常不管理自己的廣告庫存,而是依賴第三方廣告程序。因此,他們可能不知道程序化廣告和相關的欺詐行為。肇事者利用這種情況,很容易說服出版商採取有利於他們的行動。

在更糟糕的情況下,肇事者操縱網站所有者移交整個域的所有權。無論哪種方式,他們都設法控制了域的廣告資源。

參考文獻:

#1 為什麼在租用子域之前應該三思而後行

#2 對 DroidViews.com 等網站的可疑收購

從廣告商那裡獲得固定 CPM 費率

控制域的 Google Analytics 細分報告及其 ads.txt 後,犯罪者現在可以(通過廣告管理公司)接近賣家,並確保域庫存的固定 CPM 費率。

通過瀏覽器劫持產生數百萬的瀏覽量

此時,犯罪者已經以固定的每千次展示費用 (CPM) 定價獲得了廣告,並且還可以控制在發布商的域或子域上運行它們(通過域接管或子域租賃)。現在唯一剩下的部分是引導訪問者並產生視圖。

除了子域租賃,犯罪者還運行一個數據分析程序,該程序聲稱從 Chrome 擴展程序中收集匿名數據以進行研究並獲得營銷見解。

他們說服多個 Chrome 擴展程序開發人員集成一個名為“script.js”的分析腳本,以換取每月付款。

該腳本通過自動擴展更新到達用戶的計算機。據報導,一旦激活,它會在後台打開來自 (1) 中各個域和子域的頁面,生成虛假/無效視圖。

根據我們根據收集到的數據估計,該腳本通過感染幾個流行的 Chrome 擴展程序已經到達數百萬台計算機。

參考文獻:

#1 使用 Chrome 擴展程序劫持瀏覽器

#2 Chrome 似乎隨機打開窗口,我無法查看

#3瀏覽器劫持中的多個擴展程序遭到破壞#

4 Chrome 不斷從 7labs.io

#5 Windows 中打開新的 chrome 頁面後台無法訪問

此操作的全面影響網絡社區的三個主要參與者。

當訪問者開始報告與其域相關的可疑活動時,租用子域的發布商會從訪問者那裡獲得不良聲譽。並且由於生成的視圖都是假的,廣告商最終意識到點擊率(CTR)極低,並將該域列入黑名單。

肇事者通過產生沒有投資回報率的虛假觀點以數百萬美元欺騙廣告業。

Chrome 開發人員最終也得到了斧頭。當用戶開始注意到與其擴展程序相關的惡意活動時,開發人員將失去很大一部分用戶群。

因此,發行商和擴展開發人員都首當其衝,他們甚至可能直到太晚才意識到這一點。

根據我們的第一手經驗和其他各種報告,據稱一名特定的紐約個人對整個行動負責(或與之相關)。

我們希望保護網絡社區免受此類詐騙的侵害,因為它們會影響我們所有人。此內容的目的是提高出版商和開發商以及廣告技術行業其他主要參與者的認識。